Neue Herausforderungen für Datensicherheit und Datenschutz im Zeitalter von COVID-19

In den letzten 12 Monaten waren die meisten Branchen gezwungen, einige ihrer Mitarbeiter plötzlich in die Fernarbeit zu versetzen. Was früher als Option galt, ein Privileg, das nur einigen Mitarbeitern vorbehalten war, ist nun fast über Nacht zum Standard geworden. Obwohl die Migration in vielen Fällen reibungslos verlief, standen viele Unternehmen vor Herausforderungen. Die Pandemie hat die Mitarbeiter an die Bequemlichkeit des Arbeitens von zu Hause aus gewöhnt. Arbeitnehmer erwarten von ihrem Arbeitgeber, dass er ihnen auch nach der Rückkehr ins Büro die Möglichkeit bietet, jederzeit und überall zu arbeiten. Diese Erwartungen haben eine sichere und stabile Netzwerkinfrastruktur zu einer zentralen Voraussetzung gemacht. Um das Ausmaß der Veränderungen in der digitalen Welt zu veranschaulichen, können wir die Worte des Präsidenten von Microsoft – Satya Nadelia – zitieren:

„ Wir haben in zwei Monaten zwei Jahre digitale Transformation erlebt. Von Remote-Teamarbeit über Vertrieb und Kundenservice bis hin zu kritischer Netzwerkinfrastruktur und Sicherheit“ [1]

COVID-19 und die Ermöglichung von Remote-Arbeit haben auch eine Reihe neuer Herausforderungen im Zusammenhang mit Datenschutz und Sicherheit geschaffen. Untersuchungen von Microsoft bestätigen, dass Cyberkriminelle die Angst und Unsicherheit, die während der Pandemie herrschten, für ihre eigenen Zwecke nutzen. Mangelnde Sicherheit, Unwissenheit der Mitarbeiter und Probleme bei der Durchsetzung grundlegender Sicherheitsregeln beim Zugriff auf das Firmennetzwerk machen Unternehmen zu leichten Zielen für Angriffe. [2]

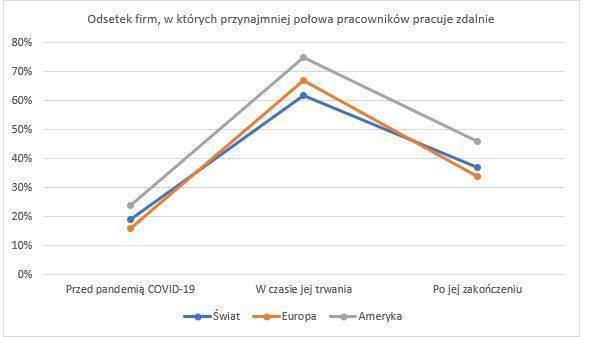

Laut dem von Cisco veröffentlichten Bericht „Future of Remote Work“ wird der Markt, den wir nach der Pandemie vorfinden werden, ganz anders aussehen als zuvor. Die Fernarbeit erreichte im März 2020 ein Rekordniveau, wobei fast 70 % der Organisationen und Unternehmen bestätigten, dass mindestens die Hälfte ihrer Mitarbeiter von zu Hause aus zur Arbeit gewechselt waren. 40 % wiederum geben an, dass sie nach dem Ende der Pandemie weiterhin remote arbeiten möchten, was fast doppelt so hoch ist wie vor Beginn der Pandemie. Viele Unternehmen sind sich noch nicht sicher, wie ihre Arbeit in Zukunft aussehen wird. Die Flexibilität, die Remote-Arbeit ihnen bieten kann, wird ihre geschäftliche Widerstandsfähigkeit erhöhen. Dadurch wird auch die Geschäftskontinuität gewährleistet und das Risiko finanzieller Verluste vermieden. [3]

Warum sind Daten wichtig?

- 85 % der Unternehmen glauben, dass Cybersicherheit heute viel wichtiger ist als vor der COVID-19-Pandemie.

- Für die meisten Unternehmen ist die Entsendung von Mitarbeitern zur Remote-Arbeit und die Gewährleistung eines sicheren Zugriffs auf Unternehmensdaten die größte Herausforderung. Insbesondere Sicherung von Geräten wie Laptops und Mobiltelefonen.

- 66 % der Befragten gaben an, dass die aktuelle Situation zu einer Erhöhung der Mittel für Cybersicherheit führen wird.

Sicherheit ist sowohl für normale Mitarbeiter als auch für große Unternehmen wichtig. Die in ihrem Besitz befindlichen Daten sind zu einer wichtigen Ressource geworden, deren Sicherheit durch eine Reihe von Rechtsakten geschützt wird, darunter die Datenschutz-Grundverordnung der Europäischen Union, das Data Care Act in den USA und die Verordnung über personenbezogene Daten in Polen . Unternehmen müssen ihre Mitarbeiter in Sachen Sicherheit schulen, den Datenfluss kontrollieren und entsprechend sichern. Beispielsweise beträgt die Höchststrafe, die einer Organisation, die gegen die Rechte der DSGVO verstößt, 20 Millionen Euro oder 4 % des Jahresumsatzes drohen. [4]

Die höchste Geldbuße in Polen wurde 2019 gegen die Morele.net-Gruppe verhängt und belief sich auf 2,83 Mio. PLN. Nach der Entscheidung des Präsidenten des Amtes für den Schutz personenbezogener Daten hat das Unternehmen, dem Websites wie morele.net, digitalo.pl und pupilo.pl gehören, keine angemessenen Sicherheitsmaßnahmen angewendet, was zum Datendiebstahl von mehr als einem Jahr geführt hat 2 Millionen Kunden. Sie enthielten Informationen wie E-Mail-Adressen, Adressdaten, Zahlungskartennummern und Passwörter. Grund für den Hack war laut Gericht die fehlende Zwei-Faktor-Authentifizierung. Um darauf zuzugreifen, benötigten Sie lediglich einen Benutzernamen und ein Passwort. [5]

Die Strategie von Cyberkriminellen

Mit den Veränderungen in der Arbeitsweise infolge der Verbreitung des Virus änderten Cyberkriminelle auch ihre Taktiken. Sie sind sich bewusst, dass sich in der aktuellen Situation die plötzliche Einführung von Änderungen an sicheren Geräten und Servern als sehr problematisch erweisen kann. Sie nutzen Ransomware- Angriffe . Dateien und Dokumente sind verschlüsselt, was den Zugriff darauf erschwert. Für die Entschlüsselung ist dann eine Gebühr erforderlich. Leider stimmen viele Unternehmen dem zu und können sich Ausfallzeiten nicht leisten. In vielen Fällen wären die finanziellen Verluste, die sie erleiden würden, viel größer als das Lösegeld selbst, was die Praxis selbst befeuern würde. Dies ermutigt Kriminelle, diese Angriffsform weiterhin zu nutzen. Wie man Ransomware im Jahr 2020 erkennt, erfahren Sie in diesem Blogbeitrag. [6]

Die zweite Art von Angriffen, die zur Erzielung finanzieller Gewinne eingesetzt werden, ist Phishing. Sie nutzen die schwierige Situation in der Welt aus, indem sie eine manipulierte E-Mail, SMS-Nachricht versenden oder Instant Messenger wie Messenger oder WhatsApp nutzen und versuchen, sich als vertrauenswürdige Quelle auszugeben, bei der es sich um staatliche Organisationen, Finanzinstitute oder die Weltgesundheitsorganisation handeln kann (WHO) und zwingt eine Person, die der Empfänger ist, dazu, auf einen Link oder Anhang in der Nachricht zu klicken, der eine infizierte Website enthält oder zu dieser führt. In den letzten Monaten hat diese Art von Angriffen immer mehr an Bedeutung gewonnen, so dass sie mittlerweile fast zur Hauptmethode für den unbefugten Zugriff auf Daten geworden sind. Weitere Informationen dazu, wie es funktioniert und wie Tests aussehen, finden Sie in unserem Blogbeitrag mit dem Titel „Phishing, seien Sie wachsam“ .

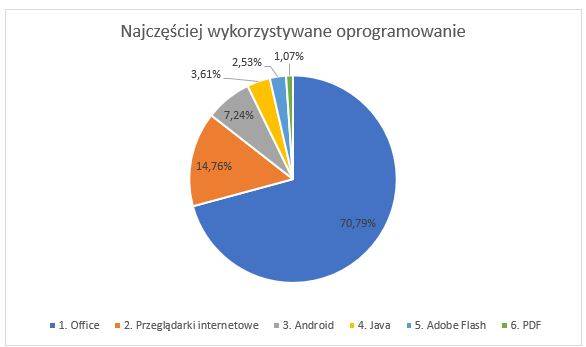

Sehr häufig werden auch Schwachstellen aller Art in Programmen und Anwendungen ausgenutzt. Aufgrund der Sicherheitsrichtlinien in Unternehmen, die nicht auf kontinuierliches Remote-Arbeiten eingestellt sind, verfügen viele von ihnen nicht über die neuesten Updates und sind daher zu einem sehr beliebten Angriffsziel geworden. Die am häufigsten genutzte Software hierfür war im dritten Quartal 2020 Microsoft Office.[7] Sein Anteil betrug 71 % aller Fälle dieser Art, und zu den ausgenutzten Schwachstellen gehörte CVE-2017-11882 , bei der der Angreifer durch einen Stapelüberlauffehler die volle Kontrolle über die Datei übernehmen kann, nachdem der Benutzer eine speziell gestaltete Datei geöffnet hat Computer und führen Sie aus der Ferne Schadcode aus. Eine solche Datei kann per E-Mail versendet oder auf einer zuvor vorbereiteten Website platziert werden. [8]

Auch Webbrowser verzeichneten ein deutliches Wachstum. Sie sind für fast 15 % der Fälle verantwortlich, was etwa 5 % mehr ist als im ersten Quartal dieses Jahres. Dies galt für alle gängigen Programme wie Firefox, Google Chrome und Internet Explorer.

Weitere häufig genutzte Schwachstellen in Windows sind:

- CVE-2020-1554 – Durch Ausnutzung einer Schwachstelle in der Windows Media Foundation-Komponente könnte der Angreifer die vollständige Kontrolle über den Computer erlangen. Es ermöglicht Ihnen, Programme zu installieren, Dateien zu öffnen, zu bearbeiten, zu löschen und neue Benutzer mit den höchsten Administratorrechten zu erstellen.

- CVE-2020-1046 – Eine Schwachstelle in der .NET Framework-Eingabeverarbeitung, die Computer-Hijacking und die Ausführung von Schadcode ermöglichen könnte. Dazu muss der Angreifer eine manipulierte Datei an die Webanwendung senden.

- CVE-2020-1472 – Eine Schwachstelle im NetLogon-Domänenauthentifizierungsdienst könnte es einer nicht autorisierten Person ermöglichen, Zugriff auf einen Domänencontroller und Administratorrechte zu erhalten. Es übernimmt die volle Kontrolle über die Benutzer des Unternehmens und deren Daten. Dadurch können unter anderem die Anmeldedaten der Mitarbeiter geändert werden. [9]

Wie schützt man sich?

Die Bereitstellung einer sicheren Netzwerkinfrastruktur ist derzeit eine Anforderung für viele Unternehmen und Unternehmen, die die Geschäftskontinuität gewährleisten möchten. Ein erfolgreicher Übergang erfordert eine strategische Planung, die auf einer Risikoanalyse und einer Bewertung der verfügbaren Ressourcen basiert. Über die richtige Kontrolle und Verwaltung Ihrer Geräte. Zu den grundlegenden Industriestandards für die Datensicherung gehören:

- Das Prinzip des begrenzten Vertrauens – die Regel „Niemals vertrauen, immer überprüfen“. Damit können Sie die Sicherheit Ihres VPN-Netzwerks gewährleisten, indem Sie jede Verbindung als potenziell gefährlich behandeln und den Zugriff von nicht verifizierten Geräten ausschließen. Nach der Umstellung auf Remote-Arbeit nutzen viele Mitarbeiter ihr eigenes privates Netzwerk, das möglicherweise falsch konfiguriert ist und eine potenzielle Bedrohung für die Unternehmensressourcen darstellt. Die Anwendung grundlegender Sicherheitsregeln kann sich in einer solchen Situation als unwirksam und schwierig durchzusetzen erweisen. [10]

- Identitätsmanagement und Zugriffskontrolle auf Unternehmensressourcen – der beliebteste Dienst zur Authentifizierung von Benutzeridentitäten ist Active Directory. Sie können es mit den Cloud-Diensten von Microsoft Azure verbinden und damit die Zwei-Faktor-Authentifizierung erzwingen. Darüber hinaus ermöglicht es den Zugriff auf ausgewählte Elemente der Unternehmensressourcen durch Anwendung geeigneter Regeln und Richtlinien. Es ist ein grundlegendes Element, das die Sicherheit gewährleistet. [11]

- VPN – eine Lösung, die in Unternehmensnetzwerken eingesetzt wird, um eine sichere, verschlüsselte Verbindung zu Unternehmensressourcen sicherzustellen. Damit können Sie sie vor unbefugtem Zugriff und Datenverlust schützen.

- Software-Update – die meisten Unternehmensgeräte wurden für gelegentliche Remote-Arbeiten konfiguriert. Der Wunsch, lästige Updates zu vermeiden, führte zur Einführung einer Sicherheitsrichtlinie. Standardmäßig konnten Software-Updates nur durchgeführt werden, wenn eine Verbindung zum Unternehmensnetzwerk bestand. Es betraf nur einige vom Server genehmigte Patches. Dies lag vor allem daran, dass die Mitarbeiter ohnehin mit ihren Arbeitsgeräten ins Büro zurückkehren mussten. Die Mitarbeiter arbeiten seit Monaten von zu Hause aus und diese Regeln müssen geändert werden, da viele von ihnen keine wichtigen Sicherheitsupdates installiert haben.

Das Wichtigste ist natürlich, über qualifiziertes IT-Personal zu verfügen. Selbst die besten Sicherheitsmaßnahmen können sich als wirkungslos erweisen, wenn die Person, die sie überwacht, nicht über die entsprechende Erfahrung verfügt. Mithilfe von Spezialisten, die Phishing-Tests, Sicherheitsaudits, Informationskampagnen und Schulungen für Mitarbeiter durchführen, können Sie Schwachstellen Ihrer bestehenden Infrastruktur identifizieren und das Risiko von Datenverlusten reduzieren.

Wir bieten eine Reihe von Optionen zur Absicherung Ihres Unternehmens. Neben der Bereitstellung umfassender IT-Dienstleistungen führen wir täglich Schulungen durch und beraten Unternehmen im IT-Bereich.

Wir haben Büros an drei Standorten: Warschau, Krakau, Gdynia und betreuen Unternehmen aus ganz Polen.

Wenn Sie an professionellem technischen Support interessiert sind – Serveradministration, Cloud-Dienste oder Helpdesk, kontaktieren Sie uns! Per Telefon oder E-Mail – KONTAKT .

[1] „2 Jahre digitale Transformation in 2 Jahren“ https://www.microsoft.com/en-us/microsoft-365/blog/2020/04/30/2-years-digital-transformation-2-months /

[2] Microsoft Digital Defense Report 2020

[3] Cisco Future of Remote Work Report 2020

[4] „Was sind die DSGVO-Bußgelder?“ https://gdpr.eu/fines/

[5] „Rekordstrafe für DSGVO-Verstöße beibehalten“ https://prawo.gazetaprawna.pl/artykuly/1490051,morele-net-rodo-rekordowa-kara.html

[6] „Microsoft-Bericht zeigt zunehmende Komplexität von Cyber-Bedrohungen“ https://blogs.microsoft.com/on-the-issues/2020/09/29/microsoft-digital-defense-report-cyber-threats/

[7] „IT-Bedrohungsentwicklung Q3 2020. Statistiken “ https://securelist.com/it-threat-evolution-q3-2020-non-mobile-statistics/99404/

[8] https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2017-11882

[9] „IT-Bedrohungsentwicklung Q1 2020. Statistiken “ https://securelist.com/it-threat-evolution-q1-2020-statistics/96959/

[10] „Implementierung eines Zero-Trust-Sicherheitsmodells bei Microsoft“ https://www.microsoft.com/en-us/itshowcase/implementing-a-zero-trust-security-model-at-microsoft

[11] „Implementierung von Zero Trust mit Microsoft Azure: Identitäts- und Zugriffsverwaltung“ https://devblogs.microsoft.com/azuregov/implementing-zero-trust-with-microsoft-azure-identity-and-access-management-1- von-6/

Damian Kobiela

IT-Berater bei Support Online