Ransomware ist eine Art von Malware – ein Trojanisches Pferd, das durch die Infektion eines Computers Dateien verschlüsselt, sodass sie ohne einen Entschlüsselungsschlüssel nicht wiederhergestellt werden können. Für die Freigabe und die potenzielle Chance auf Datenwiederherstellung verlangen Cyberkriminelle ein Lösegeld, meist in der elektronischen Währung Bitcoins.

Die Ursprünge der Erpressungssoftware reichen bis in die 1990er Jahre zurück, doch 2013 begann sich das Phänomen mit dem Auftauchen des Cryptolocker-Virus und der Möglichkeit, schwer nachverfolgbare elektronische Zahlungen zu nutzen, zu verschärfen.

Die nächsten gefährlichen Versionen von Ransomware-Anwendungen waren: Cryptolocker 2.0 , Cryptowall , Locky und in diesem Jahr (März 2016) auch die erste Version für Mac OS X – KeRanger . Es sind auch viele andere Infektionen dieser Art aufgetreten (z. B. LeChiffre, FakeBSOD, Trolo, Crowti). Laut Microsoft sind derzeit Locky und Cerber die größten Bedrohungen für seine Systeme .

So funktioniert bösartiger Code

Der bisher häufigste Weg, den Computer eines Opfers zu infizieren, ist über einen E-Mail-Anhang oder einen Link zu einem solchen Anhang. Mithilfe der Funktionsweise von Windows können Sie ein ausführbares Programm im lokalen Ordner des Benutzers ablegen und Dateien ohne Erhöhung der Berechtigungen verschlüsseln – Dokumente wie Office-Anwendungen (Word, Excel, Powe Point), PDFs, Fotos usw andere, abhängig von der Art des Schadcodes, werden mit einem 2048-Bit-Schlüssel verschlüsselt, der vom Server des Hackers heruntergeladen wird. Ohne diesen Schlüssel wird die Ransomware-Anwendung in den meisten Fällen nicht gestartet. Daher benötigen Sie Zugang zum Internet und die IP-Adresse des Remote-Servers, die in der Konfiguration des Trojaners angegeben ist.

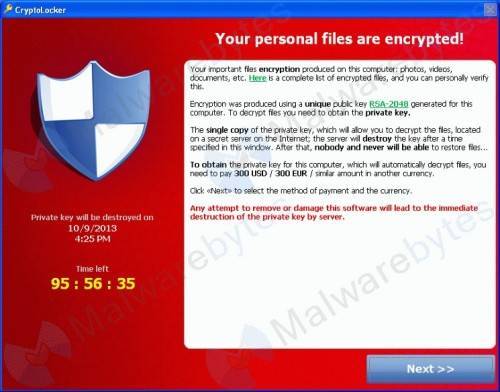

Nach einem erfolgreichen Angriff erscheint ein Fenster oder das Desktop-Hintergrundbild ändert sich zu einem Fenster mit der Information, dass die Dateien verschlüsselt wurden, und Anweisungen, wie man sie wiederherstellt, und im Wesentlichen, wie viel zu zahlen ist und auf welches Konto der Entschlüsselungsschlüssel zu erhalten ist. Zusätzlich wird die Zeit bis zur Entscheidungsfindung angezeigt – eine Art „Förderung“ zu einem geringeren Entgelt bei einer schnell ausgeführten Aktion aus der Anleitung, was den Nutzer anfällig für voreilige Zahlungsentscheidungen macht.

Abbildung 1. Informationen, die auf dem Bildschirm angezeigt werden, nachdem Ihr Computer mit Cryptolocker infiziert wurde

Leider verfügen bösartige Anwendungen über immer ausgefeiltere Funktionsweisen. Derzeit ist mit einem Angriff nicht nur durch den Zugriff auf E-Mails zu rechnen, sondern auch auf von Kunden oder Kollegen erhaltene Dateien, das Surfen auf Websites und die Nutzung von Computerspielen (im letzteren Fall sind Gamer die Zielgruppe von TeslaCrypt ).

Als Beispiel öffnen wir ein Excel-Dokument, in dem wir Informationen über die Notwendigkeit haben, Makros für den ordnungsgemäßen Betrieb zu aktivieren. Sofern zu diesem Zeitpunkt keine Warnleuchte aufleuchtet und wir diese Aktion bestätigen, wird ein schädliches Skript vom Remote-Server heruntergeladen und die Dateien werden verschlüsselt.

Eine weitere Möglichkeit, einen Trojaner herunterzuladen, der ein Lösegeld fordert, ist die Installation von Add-ons für beliebte Spiele.

Während in den oben genannten Fällen eine Benutzerinteraktion erforderlich ist, d. h. der Benutzer muss auf einen Link klicken, einen Anhang öffnen oder Makros aktivieren, haben wir kürzlich von einer massiven Flut infizierter Werbung gehört, die auf bekannten Websites wie BBC, New York Times, MSN und AOL oder die NFL. Selbst Google konnte sich nicht vor dem Eindringen von Ransomware in sein Netzwerk schützen, da der DoubleClick-Dienst, ein Werbeträger, auf eine Website mit infiziertem Flash-Code weitergeleitet wurde.

Diese Anzeigen erfordern keine andere Aktion als den Aufruf einer ordnungsgemäß gestalteten Website. Wenn es sich jedoch um eine bekannte und angesehene Institution handelt, ist es unwahrscheinlich, dass der Benutzer damit rechnet, dass Schadcode dort landet. Zumindest bis vor Kurzem rechneten nur wenige Menschen damit, dass ihre Lieblingswebsite zu einem Medium werden könnte, das Computerkeime in großem Umfang verbreitet.

Ransomware-Angriff und Computernetzwerk

Da Computer mit dem Netzwerk verbunden sind, sind alle Maschinen, auf die mit Benutzerrechten zugegriffen werden kann, dem Angriff ausgesetzt. Die neuesten Stämme dieser Art von Malware durchsuchen das Netzwerk nach Dateien, die sie verschlüsseln können. Während frühere Generationen von Trojanern nur Dateien angriffen, die lokal und in zugeordneten Ordnern verfügbar waren, spielt dies heute keine Rolle mehr. Wenn der Benutzer die Berechtigung hat, sich am Netzlaufwerk anzumelden, besteht eine gute Chance, dass die dort abgelegten Daten bei einem Angriff ebenfalls verschlüsselt werden. Auch Freigaben auf anderen Computern mit Windows, Linux oder Mac und solchen, die derzeit über das WebDav-Protokoll verbunden sind, sind gefährdet.

Sind Linux und MacOS X sicher?

Derzeit finden die meisten Angriffe auf Windows-Computern statt, es gibt jedoch einen Trend, diese Praxis auf andere Systeme auszuweiten. Dies ist vor allem auf die hohen Einnahmen zurückzuführen, die Kriminelle mit dieser Praxis erzielen. Auch wenn Experten zufolge nur wenige Opfer für die Möglichkeit bezahlen, den Datei-Entschlüsselungsschlüssel zu erhalten, belaufen sich die Gewinne dennoch auf Millionen von Dollar.

Der erste Ransomware – Trojaner für Mac OS Auf Android-Geräten lauern bereits viele Bedrohungen, z. B. Links in SMS-Nachrichten, die beim Anklicken auf eine Website mit einem manipulierten Code weiterleiten, der dem Hacker uneingeschränkten Zugriff auf das Gerät ermöglicht.

Was sagen Antiviren-Hersteller dazu?

Jemand könnte sagen: „Aber ich habe ein Antivirenprogramm, das schützt mich vor jeder Bedrohung.“ Nun ja, die Dinge sind nicht so rosig. Das Antivirenprogramm ist in der Lage, ersetzte Systemdateien und Trojaner zu entfernen. In der Version mit Firewall kann es auch den Zugriff auf verdächtige Internetadressen blockieren. Die meisten Ransomware-Angriffe sind jedoch so konzipiert, dass der Benutzer selbst die Verschlüsselungsaktion auslöst, indem er die entsprechende Website besucht oder den Anhang so öffnet, dass möglichst wenige Antivirenprogramme Alarm schlagen.

Natürlich schützt uns eine aktuelle Version der Datenbank der fortschrittlichsten Antivirenanwendung vor den meisten bekannten Bedrohungen, aber das ist nie 100 % sicher.

Wie schützt man sich vor Angriffen? (Wie sollte ein Unternehmen mit Ransomware umgehen?)

Das Wichtigste ist das Bewusstsein der Benutzer und IT-Systemadministratoren für die tatsächliche Bedrohung. Die Einhaltung strenger Sicherheitsrichtlinien ist heute wichtiger denn je.

Eine aktuelle und zuverlässige, d. h. verifizierte, Sicherheitskopie der Daten ist nicht mehr eine Ergänzung, sondern eine Notwendigkeit. Die Version der Ransomware „Locky“, die derzeit den größten Schaden anrichtet, löscht auch Windows-Schattenkopiedateien, also Dateien, die zur Wiederherstellung des Abbilds des Betriebssystems von vor dem Ausfall verwendet wurden. Daher können wir nach dem Angriff die Funktion „Systemwiederherstellung“ nicht nutzen.

Die wichtigsten Good Practices für Benutzer zum Schutz vor Ransomware:

- Ändern Sie die Passwörter für den Zugriff auf Ihren Computer und Ihre Dienste regelmäßig in hochkomplexe Passwörter.

- Geben Sie Passwörter nicht an Dritte weiter,

- Verwenden Sie ein Benutzerkonto mit minimalen Berechtigungen (administrative Arbeiten sollten durch vorübergehende Erhöhung der Berechtigungen erfolgen).

- Erstellen und überprüfen Sie regelmäßig Sicherungskopien von Daten auf externen Medien (ohne Internetzugang),

- Installieren Sie ein Antivirenprogramm, halten Sie dessen Engine und Datenbank auf dem neuesten Stand und verwenden Sie es regelmäßig, um das System zu scannen.

- Aktualisieren Sie das System und die Anwendungen regelmäßig und rechtzeitig. Wenn wir wissen, dass eine neue Lücke im System entdeckt wurde und bereits ein „Patch“ veröffentlicht wurde, installieren wir ihn sofort.

- Öffnen Sie keine Anhänge in verdächtigen E-Mails. Wenn wir den Empfänger der Nachricht nicht kennen, löschen Sie sie am besten sofort.

- Aktivieren Sie keine Makros in Office,

- Klicken Sie nicht auf Links auf verdächtig aussehenden Websites – bei vielen Angriffen wird die Phishing-Technik eingesetzt, d , oder Senden einer SMS,

- Überprüfen Sie die Übereinstimmung von SSL-Zertifikaten mit der Website-Domain.

- Klicken Sie nicht auf Links in SMS- und MMS-Nachrichten.

- Installieren Sie keine Anwendungen aus einer unbekannten Quelle.

- In Microsoft Windows-Systemen empfiehlt das Unternehmen, zusätzlich zum integrierten Windows Defender den zusätzlichen Schutz EMET (Enhanced Mitigation Experience Toolkit) zu verwenden – https://support.microsoft.com/en-us/kb/2458544

- Schützen Sie auch Ihre Mobilgeräte durch die Installation einer Antivirensoftware.

- Wenn Sie Opfer eines Angriffs werden, zahlen Sie kein Lösegeld – so können Sie die Begeisterung von Cyberkriminellen bremsen.

Maßnahmen, die IT-Systemadministratoren zum Schutz vor Ransomware-Bedrohungen ergreifen können:

- Führen Sie zunächst Aufklärungskampagnen für Benutzer durch – vielbeschäftigte Menschen sind sich der Bedrohungen, die sie umgeben, nicht bewusst. Hauptsächlich geht es darum, ihnen beizubringen, nicht auf verdächtige Links zu klicken, keine Anhänge unbekannter Herkunft zu öffnen, E-Mails von unbekannter Quelle zu löschen und im Zweifelsfall dem Administrator Bericht zu erstatten,

- Erzwingen Sie, dass Benutzer Sicherheitsrichtlinien für Computer über GPO-Richtlinien anwenden, aber auch auf Mobilgeräten, indem Sie entsprechende Anwendungen oder Funktionen verwenden, z. B. Mobile Device Management für Office365, Active Sync-Regeln für Exchange-Server,

- Sorgen Sie für eine regelmäßige und überprüfte Datensicherung,

- Haben Sie einen Aktionsplan für den Fall eines Angriffs,

- Implementierung von IPS/IDS-Lösungen (Intrusion Preventing System/Intrusion Detecting System),

- Implementieren Sie die E-Mail-Authentifizierung mit Sender Policy Framework (SPF), Domain Message Authentication Reporting and Conformance (DMARC) und Domain Keys Identified Mail (DKIM).

- Scannen Sie ein- und ausgehende E-Mails mit Antivirensoftware.

- Implementieren Sie Firewalls und Proxyserver,

- Segmentieren Sie das Netzwerk – so dass möglichst wenige Computer miteinander Kontakt haben,

- Beschränken Sie den Grad und Umfang des Benutzerzugriffs auf Daten und Netzwerkfreigaben, damit im Falle eines Angriffs auf einen Computer der Schaden für die Systeme des gesamten Unternehmens möglichst gering ist – nicht jeder benötigt Zugriff auf alle Netzwerkfreigaben und tut dies auch nicht Sie benötigen die Erlaubnis, diese Daten zu ändern.

- Deaktivieren Sie den Administratorzugriff auf Computern.

- Blockieren Sie die Möglichkeit, Anwendungen aus dem AppData-Ordner mit einem GPO oder einer Anwendungsrichtlinie auszuführen.

- Implementieren Sie eine Zugriffsüberwachung auf Dateiserver.

- Implementieren Sie Werbeblocker – einige Bedrohungen gehen von Flash-Anzeigen aus.

- Deaktivieren Sie Adobe Reader (Browser-Plug-in), Flash-, Java- und Silverlight-Anwendungen für alle, die sie nicht benötigen.

- Deaktivieren Sie außerdem alle unnötigen oder verdächtigen Add-ons in Ihren Webbrowsern.

Zusammenfassung

Die Bedrohungen aus der Welt der Cyberkriminalität erfordern beim durchschnittlichen Benutzer ein immer größeres Bewusstsein. Trojanische Pferde und andere Ransomware-Malware sollen die Unwissenheit des Benutzers über die Funktionsweise von Systemen und Anwendungen und seine Gewohnheiten ausnutzen, z. B. auf „OK“ klicken, ohne über die Konsequenzen einer solchen Aktion nachzudenken.

Systemadministratoren müssen große Anstrengungen unternehmen, um die erste Verteidigungslinie gegen Ransomware-Angriffe bereitzustellen. Ohne die Mitarbeit des Endbenutzers werden ihre Bemühungen jedoch keinen vollständigen Schutz bieten. Deshalb ist es so wichtig, über eine aktuelle und zuverlässige, d. h. verifizierte Sicherungskopie zu verfügen, die Ihnen die Wiederherstellung ermöglicht, wenn Ihre Dateien verschlüsselt sind.

Wenn Sie IT-Unterstützung benötigen, um Ihr Unternehmen richtig vor Cyber-Bedrohungen zu schützen, kontaktieren Sie uns. Wir führen für Sie ein Sicherheitsaudit durch und geben als Ergebnis eine Richtung für Entwicklung und Veränderungen in der IT-Infrastruktur vor.

Support Online ist ein Unternehmen mit langjähriger Erfahrung, das umfassenden IT-Support für Unternehmen anbietet. Serveradministration , Cloud-Lösungen , Helpdesk und Gewährleistung der Datensicherheit sind nur einige Elemente unseres Angebots. Wir laden Sie zur Zusammenarbeit ein.

Quelle:

https://en.wikipedia.org/wiki/Ransomware

https://www.microsoft.com/security/portal/mmpc/shared/ransomware.aspx

http://www.symantec.com/connect/blogs/ransomware-dos-and-donts-protecting-critical-data

http://www.computerweekly.com/news/4500278672/Crypto-ransomware-lurks-in-ads-on-popular-websites

https://blogs.mcafee.com/consumer/gamers-latest-target-teslacrypt/

http://www.securityweek.com/locky-ransomware-encrypts-unmapped-network-shares

Maciej Ochal

Microsoft-Administrator und Trainer bei Support Online