Ransomware -Malware hat in den letzten Jahren an Popularität gewonnen . Das beliebteste ist WannaCry . Diese gefährliche Software kann die Laufwerke Ihrer Computer verschlüsseln und ein Lösegeld für den Entschlüsseler verlangen. Genau das ist vielen Unternehmen im Jahr 2017 passiert, als über 300.000 Computer in 99 Ländern infiziert waren. Das Lösegeld wurde in 28 Sprachen gefordert, darunter auch Polnisch. WannaCry nutzt einen Exploit namens EternalBlue, um Windows-Systeme anzugreifen.

Unternehmen wie Telefonica, Fedex, die Deutsche Bahn, der britische Gesundheitsdienst und viele andere litten unter dem Angriff. Allein in Russland wurden über 1.000 Computer im Innenministerium, bei der Katastrophenschutzbehörde und beim Telekommunikationsunternehmen MegaFon infiziert. Solche Vorfälle kommen auch heute noch vor. Auch wenn Softwareanbieter Updates veröffentlichen, kommt es auch heute noch zu solchen Vorfällen. Exploits werden modifiziert und stellen immer noch eine aktuelle Bedrohung dar.

Cyberangriffe gibt es schon seit langem. Lassen Sie nicht zu, dass Ihre Geräte Teil eines Botnetzes werden . Einer der beliebtesten DDoS-Angriffe der Geschichte fand 2016 dank einer Armee von Bots statt. Das Botnet-Netzwerk wurde auf Basis einer bösartigen Malware namens Mirai (japanisch für Zukunft) aufgebaut. Ungesicherte Linux-basierte Internet-of-Things-Geräte wurden in großem Umfang von Mirai infiziert.

Anschließend suchten sie im Netzwerk nach ähnlichen Geräten, um die Anzahl der Bots zu erhöhen. Die Anzahl der Geräte wuchs ständig und wartete auf Anweisungen. Am 21. Oktober 2016 wurden sie bei einem DDoS-Angriff auf die DNS- Infrastruktur von Dyn eingesetzt , die dadurch überlastet war und nicht mehr funktionierte. In den Vereinigten Staaten wurden globale Websites wie PayPal, Netflix, Spotify, Reddit und The New York Times abgeschaltet. Mehr dazu können Sie unter dem Link Cyberangriff auf Dyn lesen .

Über die Schwachstelle von LOG4SHELL wurde Ende 2021 ausführlich berichtet. Dann wurde eine Schwachstelle in der LOG4J-Bibliothek aufgedeckt, die eine Remote-Codeausführung ermöglichte, die Abfrage über das LDAP-Protokoll an einen vorbereiteten Exploit umleitete und somit die Maschine übernahm. Mehr dazu können Sie im Artikel unter dem Link LOG4SHELL lesen .

Die oben genannten Beispiele zeigen die wichtige Rolle des Bewusstseins der Administratoren für ordnungsgemäße Sicherheit und kontinuierliche Prüfung der IT-Infrastruktur. Fast täglich werden im Internet Informationen über neu entdeckte Schwachstellen in Software verschiedener Hersteller veröffentlicht.

Nessus ist eines der beliebtesten Tools zur Unterstützung von IT-Administratoren. Wenn Sie sich fragen, wie Nessus Sie bei Ihren täglichen Aufgaben in der IT-Abteilung unterstützen kann, lesen Sie den Rest des Artikels.

Penetrationstest Schritt für Schritt

Sie können die Scanner-Software von der Website des Herstellers www.tenable.com herunterladen . Mit der kostenlosen Version Essentials können Sie das Tool testen und bis zu 16 Scans bestimmter IP-Adressen durchführen. Wenn Sie sich für den Kauf entscheiden, stehen Ihnen zwei Versionen zur Verfügung: Profesional (für PenTester und Sicherheitsexperten) und Expert (für Entwickler und die zuvor genannten).

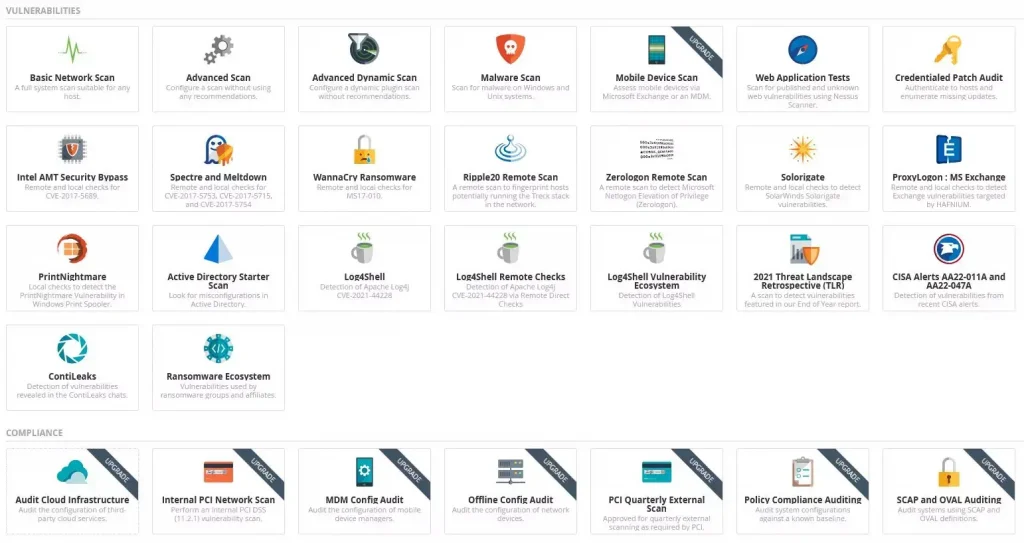

Nessus bietet 22 Basisscans (kostenlos) und 8 nach dem Kauf einer Lizenz. Zu den interessantesten gehören: Scannen mobiler Geräte, Cloud-Audit und MDMa-Konfigurationsaudit.

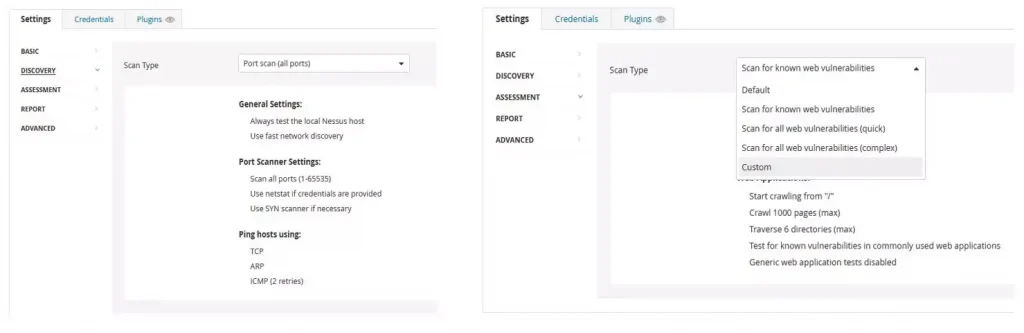

Nachdem Sie einen beliebigen Scantyp ausgewählt haben, können Sie grundlegende Daten wie den Bereich der gescannten IP-Adressen, Namen oder Beschreibungen eingeben. Sie können festlegen, wie und in welchem Umfang Hosts, gescannte Ports und Dienste erkannt werden.

Im Reiter „Erweitert“ können Sie den Umfang des Abschlussberichts festlegen und das Verhalten des Scanners in Sonderfällen festlegen. Sie können sehen, welche Plugins der Scanner verwendet, und Zugangskennwörter zu den gescannten Hosts hinzufügen. Oben finden Sie Symbole mit ausgewählten Scantypen zur Auswahl.

Wichtige Einstellungen für den Scan:

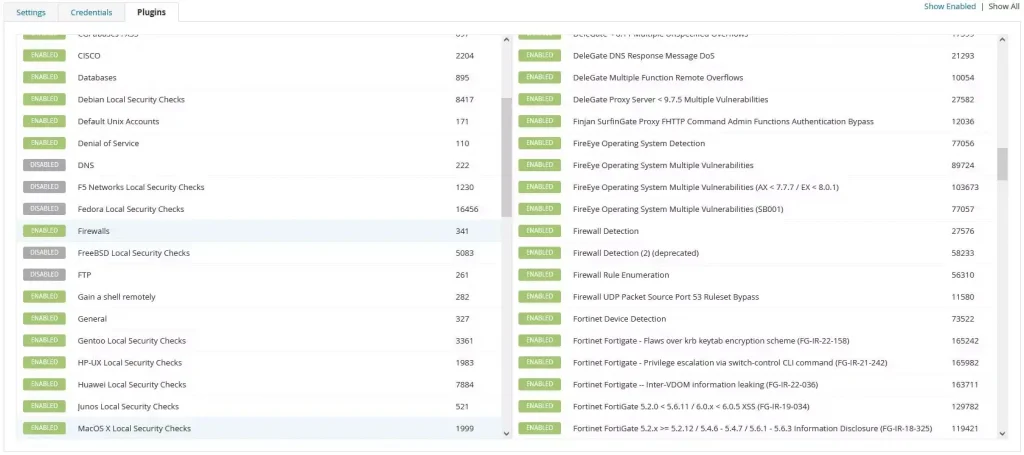

Nachfolgend finden Sie eine Liste von Plugins für bestimmte Schwachstellen . Hier können Sie überprüfen, welche Arten von Schwachstellen implementiert sind und zur Überprüfung des Objekts verwendet werden. Sie können auch diejenigen deaktivieren, die nicht wichtig sind, wodurch der Scan kürzer wird:

Wie sind Pentest-Ergebnisse zu interpretieren? Schwachstellenerkennung in der Praxis

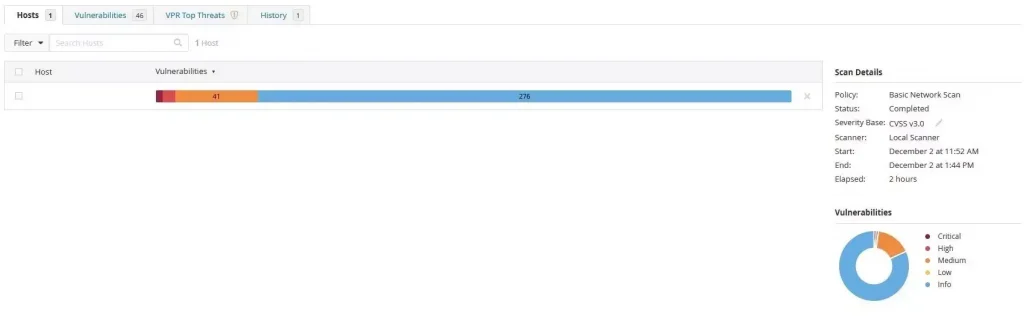

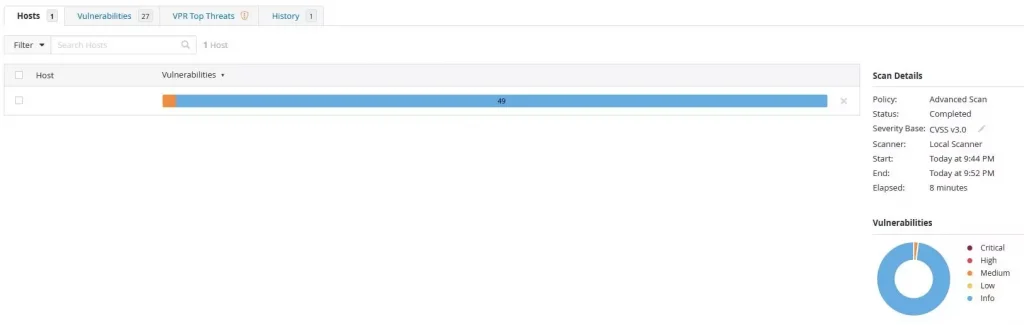

Das Ergebnis des Basisscans zeigt alle gefundenen Schwachstellen (gemäß den konfigurierten Einstellungen) und Informationen über das gescannte Objekt. In diesem Fall handelt es sich um die öffentliche Adresse des FortiGate-Routers, die ohne Authentifizierung aus dem Internet gescannt wird.

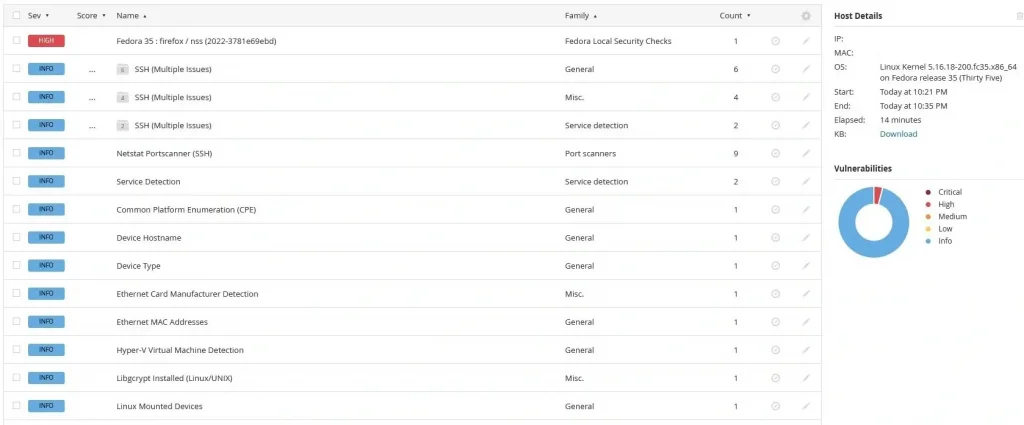

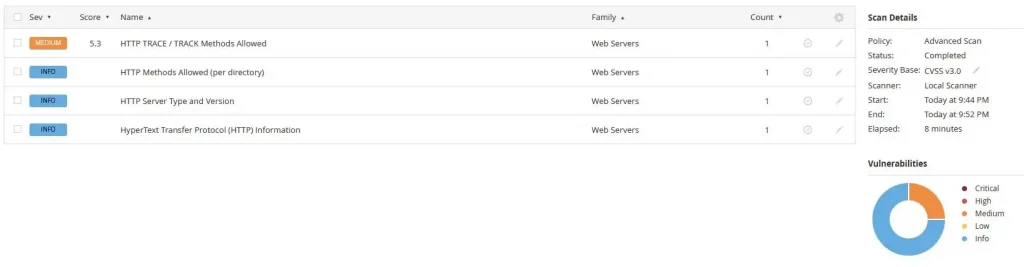

Nach dem Erweitern der Leiste sind die Details in Form einer Liste sichtbar:

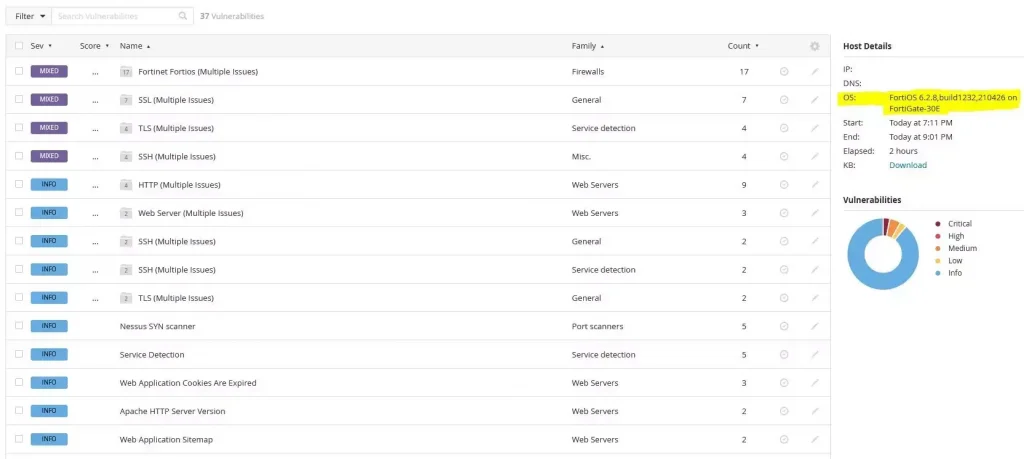

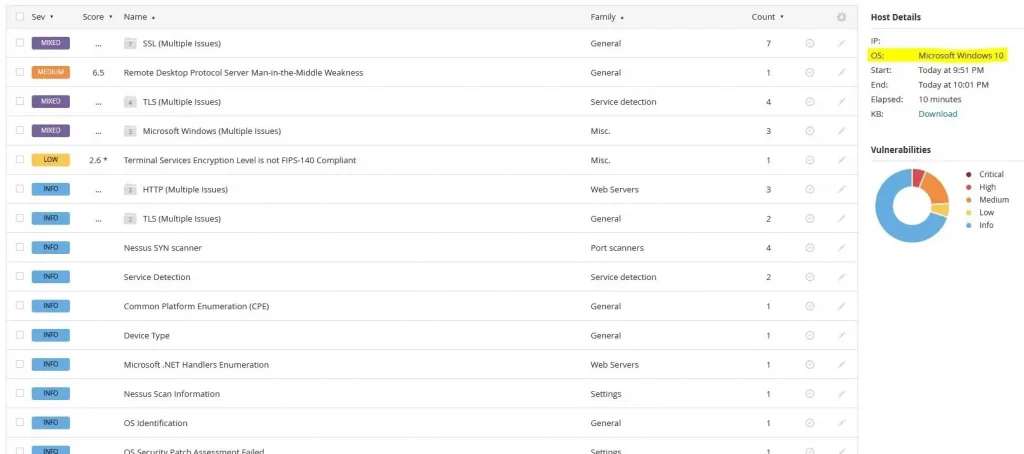

Das gelb markierte Betriebssystem weist auf Server Windows 2012 hin, da der Router so konfiguriert ist, dass er zu diesem Computer im entsprechenden Subnetz umleitet.

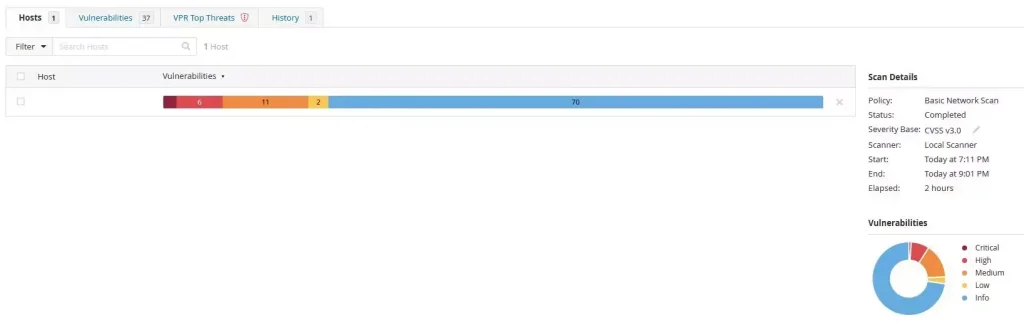

Ein weiteres Ergebnis eines Scans eines erweiterten Routers mit SSH-Authentifizierung, FortiGate:

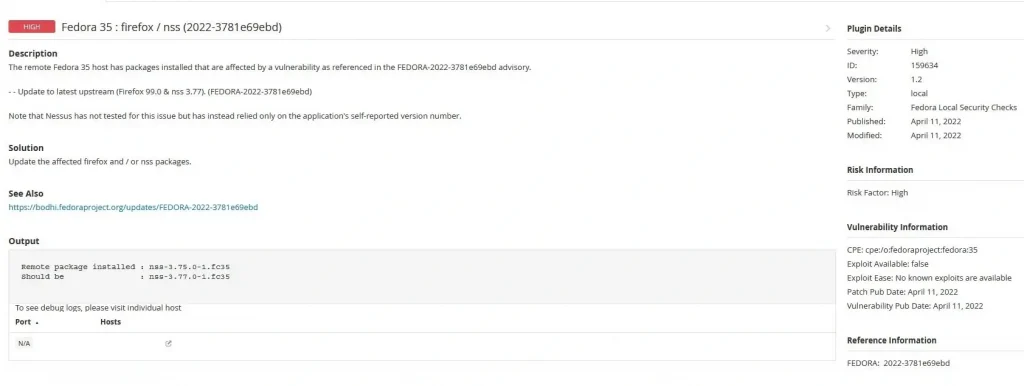

Indem wir weiter auf die Details des Scan-Ergebnisses eingehen, erhalten wir Informationen über das Gerät und Schwachstellen, die überprüft und beseitigt werden müssen.

Ich wähle zuerst von oben – GEMISCHT – Fortinet Fortios (Mehrere Probleme) aus der Firewalls-Familie:

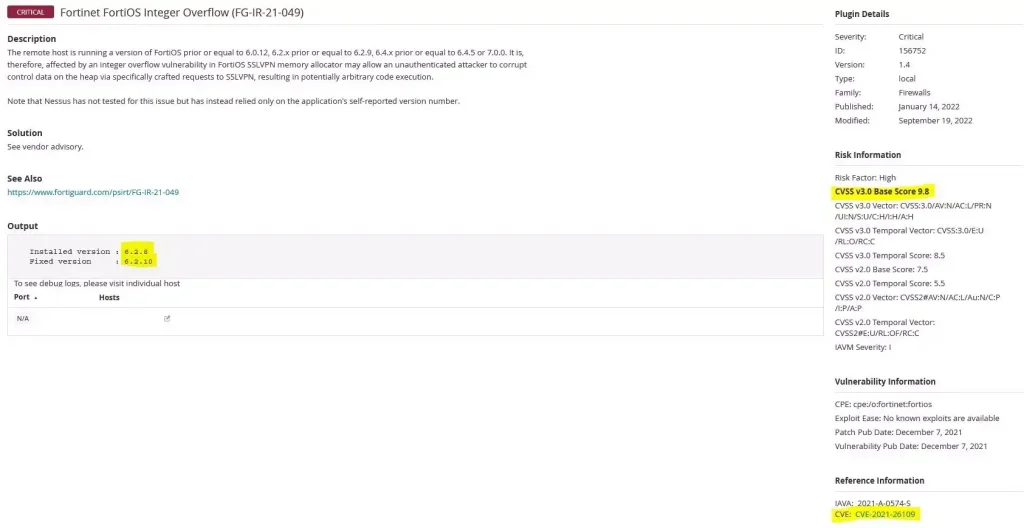

Detaillierte Beschreibung der von Nessus bereitgestellten kritischen Sicherheitslücke:

Die wichtigsten gelb markierten Informationen:

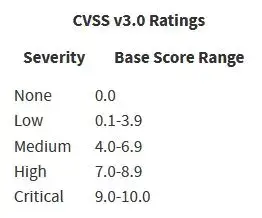

- CVSS v3 Base Score 9.8 – d. h. Common Vulnerability Scoring System (CVSS) Version 3:

- Derzeit installierte Version FortiOS 6.2.8 und empfohlene Version 6.2.10 gepatcht.

- CVE: CVE-2021-26109 – mit einem Link zur Schwachstellenbeschreibung.

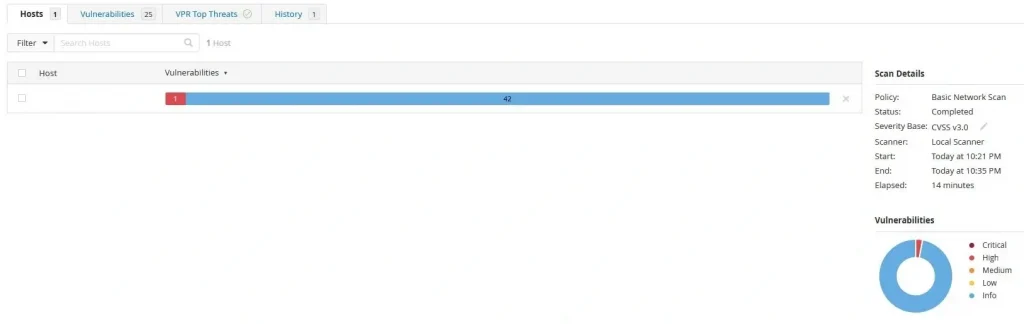

Grundlegender Scan eines Linux-Servers mit SSH-Authentifizierung:

Erweiterter Scan eines anderen Linux-Servers mit SSH-Authentifizierung:

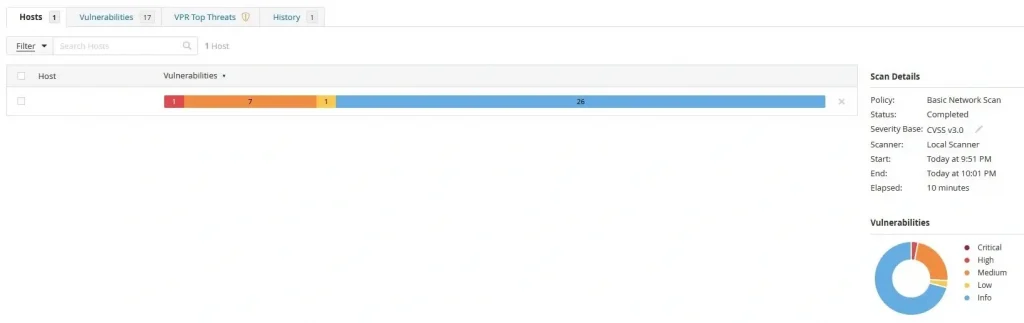

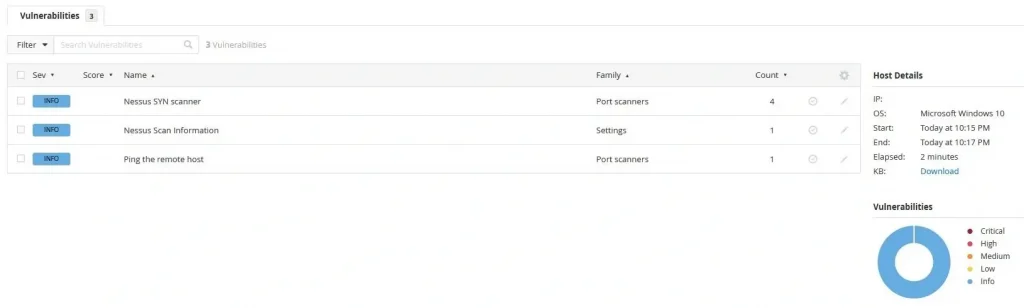

Windows-Basisscan mit Authentifizierung:

Windows-Server-Scan – Zerologon Remote Scan

Penetrationstests – wie kann man ihre Leistung verbessern?

Bei der Implementierung einer Lösung wie Nessus lohnt es sich, auf den Agenten zu achten. Auf einem Server oder Mobilgerät installierter Agent. Es handelt sich um ein leichtes Programm, das Informationen über Sicherheitslücken im System sammelt und an den Manager weiterleitet.

Der Agent scannt Ressourcen auch, wenn er offline ist, und sendet die Ergebnisse, wenn er mit dem Netzwerk verbunden ist. Es wird zum Scannen mobiler Geräte verwendet. Dank der Installation auf dem Gerät ist keine Authentifizierung erforderlich. Es stehen Versionen für Windows, Linux und Mac zur Verfügung.

Kostenloser IT-Sicherheitsaudit – Zusammenfassung der Fähigkeiten des NESSUS-Schwachstellenscanners

Nessus bietet eine große Anzahl möglicher Audits und eine Reihe von Einstellungen zum Ändern. Das macht es zu einem sehr vielseitigen Werkzeug. Mit Nessus können Sie Schwachstellen identifizieren, die täglich auftreten. Dadurch können Administratoren die Angriffsfläche reduzieren. Nessus gewährleistet außerdem die Kompatibilität zwischen physischen, virtuellen, Cloud- und mobilen Umgebungen.

Dank Tools wie Nessus können Sie die Infrastruktur, für die Sie verantwortlich sind, schnell und einfach prüfen. Tenable aktualisiert kontinuierlich seine Bibliothek mit Schwachstellen und Konfigurationstests. Durch die Möglichkeit periodischer Audits und den Versand von Berichten per E-Mail können Sie sich auf andere wichtige Aufgaben konzentrieren. Während dieser Zeit wird Nessus den Zustand der Infrastruktur prüfen und verlässliche Informationen darüber liefern.

Piotr Gawin

Netzwerkadministrator bei Support Online