Noch vor zehn Jahren war Port-Scanning mit dem ersten Teil eines Angriffs auf ein IT-System verbunden. Heutzutage sind Port-Scanner ein Muss für Netzwerkadministratoren, weshalb die gängigsten Tools dieser Art häufig als Standardkomponente des Server-Betriebssystems enthalten sind. In diesem Artikel werde ich die spezifischen Anwendungen von Port-Scannern erläutern und die Verwendung eines davon vorstellen.

Die technische Definition von Port-Scanning besteht aus einer Reihe von Aktivitäten, die darin bestehen, möglichst viele Ports zu überprüfen und offene oder anfällige Ports zu verfolgen. Anhand dieser Informationen kann der Systemadministrator bestimmen, was zum Schutz vor Angriffen auf seine IT-Infrastruktur zu tun ist. In der Praxis nutzt ein Hacker (Cracker?) nach dem Finden eines offenen oder ausnutzbaren Ports verschiedene Tools, wie zum Beispiel Metasploit, das über eine umfangreiche Datenbank sogenannter Programme verfügt. Exploits (eine Art von Malware, die normalerweise Code enthält, der Schwachstellen im System/in der Software ausnutzt), dank derer sie nicht autorisierte Aktionen ausführen kann, wie z. B. die Ausführung von Code aus der Ferne, was beispielsweise zu Datenverlust oder der Nutzung von Geräten im Inneren führt die Infrastruktur für weitere Angriffe.

Abhängig von den in der Infrastruktur eines bestimmten Netzwerks verwendeten Lösungen werden unterschiedliche Arten des Scannens verwendet. Wir werden die beliebtesten davon kurz beschreiben:

TCP-Scanning (sog. vollständiges Scannen) – die beliebteste und einfachste Scanmethode, bei der der Portscanner versucht, eine vollständige Verbindung zu den gescannten Ports herzustellen. Dies erleichtert das Auffinden offener Ports.

TCP-SYN-Scanning (auch Half-Scanning genannt) – in diesem Fall nutzt der Scanner keine Netzwerkfunktionen, sondern sendet leere IP-Pakete und analysiert deren Antworten. Wenn der Scanner ein SYN/ACK-Paket empfängt, bedeutet dies, dass der Port lauscht, andernfalls empfängt der Scanner ein RST-Paket. Nach dem Empfang eines Pakets mit Abhörinformationen beendet der Scanner die Verbindung durch Senden eines RST-Pakets. Im Gegensatz zur Full-Port-Scan-Methode wird hier nie eine vollständige TCP-Verbindung aufgebaut.

TCP-FIN-Scanning – Dies ist eine weniger effiziente, aber „leisere“ Methode des Port-Scannings, da sie schwer zu erkennen ist. Viele Firewall-Geräte erkennen Port-Scan-Versuche und melden sie automatisch dem Systemadministrator. Das Geheimnis dieser Methode liegt darin, dass wir beim Scannen eines offenen Ports eine Antwort mit einem RST-Paket erhalten, während geschlossene Ports diese ignorieren. Wir werden diese Art von Methode nicht benötigen, sie ist jedoch nur ein Beispiel und eine Kuriosität, da Menschen, die versuchen, in unser Netzwerk einzudringen, diese Methode häufig verwenden.

Wenn es um Tools geht, gibt es natürlich viele kostenlose Lösungen dieser Art. Wie ich eingangs erwähnt habe, sind viele dieser Programme in Pentester-Boards (also den sogenannten legalen Hackern) enthalten, wie zum Beispiel das nmap-Programm in Kali Linux (ehemals Backtrack).

Nmap wurde ursprünglich zum Scannen großer Netzwerke entwickelt. Aufgrund seiner sehr zufriedenstellenden Leistung fand es jedoch schnell eine Vielzahl von nahezu Heimanwendern. Es verfügt über viele Optionen, mit denen Sie die Scanqualität anpassen können, darunter: dynamische Berechnung des Zeitintervalls zwischen einzelnen Paketen oder paralleles Scannen. Es war eines der ersten Programme, das die Angabe des Umfangs der gescannten Maschinen im Netzwerk oder bestimmter Ports ermöglichte. Von Beginn seiner Existenz an vertrat das Programm die TMTOWTDI-Philosophie (es gibt mehr als eine Möglichkeit, es zu tun), die vielen Programmierern bekannt ist.

nmap ist auf vielen Plattformen verfügbar. In diesem Artikel konzentrieren wir uns auf Kali Linux Version 2016.2 unter Verwendung der vom Autor empfohlenen Befehlszeile, obwohl auch eine Version mit grafischer Oberfläche verfügbar ist. Lassen Sie uns jedoch zunächst die Portzustände im Programm nmap auflisten, es gibt genau sechs davon:

1) Offen – der Zustand, der uns am meisten interessiert. Dadurch können Cracker Schwachstellen in unseren Systemen ausnutzen, um in das Netzwerk einzudringen

2) Geschlossen – dieser Zustand tritt auf, wenn der Host auf NMAP-Pakete antwortet, aber keine Anwendungen vorhanden sind, die die Anfrage verarbeiten könnten.

3) Gefiltert – die Verbindung wird am häufigsten von einer Hardware- oder Software-Firewall gefiltert und daher können wir nicht feststellen, ob der Port geöffnet ist

4) Ungefiltert – wir sind sicher, dass der gescannte Port verfügbar ist, können aber nicht angeben, ob er geschlossen oder offen ist. Beim Zuordnen von Regeln auf Firewall-Geräten kann es sein, dass Ports diesen Status erhalten

5) Öffnen | gefiltert – wie der Name schon sagt, tritt dieser Zustand auf, wenn der Scanner nicht erkennen kann, ob der Port offen oder gefiltert ist. Am häufigsten tritt dieser Zustand auf, wenn die Ports keine Antwort liefern, was bedeuten kann, dass der Paketfilter die Verbindung blockiert hat

6) Geschlossen | gefiltert – genau wie oben, außer dass nmap hier ein Problem hat zu bestimmen, ob der Port geschlossen oder gefiltert ist.

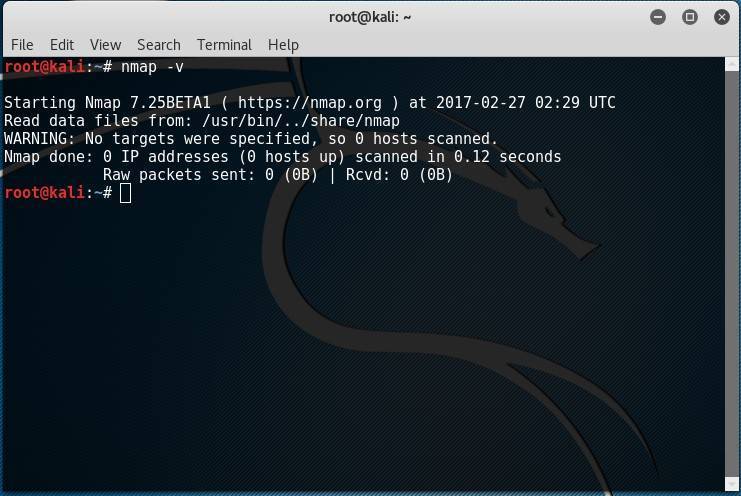

Beginnen wir mit der Überprüfung der Version unseres Programms. Versionen werden recht selten veröffentlicht, aber es lohnt sich, die aktuelle Version zu haben (insbesondere, wenn wir einen USB-Stick mit einer bootfähigen Version des Systems hervorgeholt haben, die „vor einiger Zeit“ auf dem USB-Stick gespeichert war).

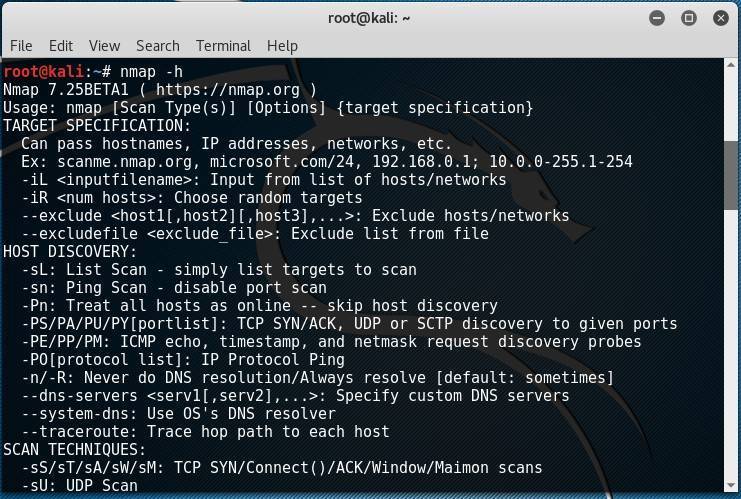

Wie bei jeder Konsolenanwendung wird für uns die Dokumentation das Wichtigste sein, die uns bei Bedarf an die entsprechenden Parameter erinnert. Hierfür gibt es natürlich Hilfe, nämlich den Parameter „-h“:

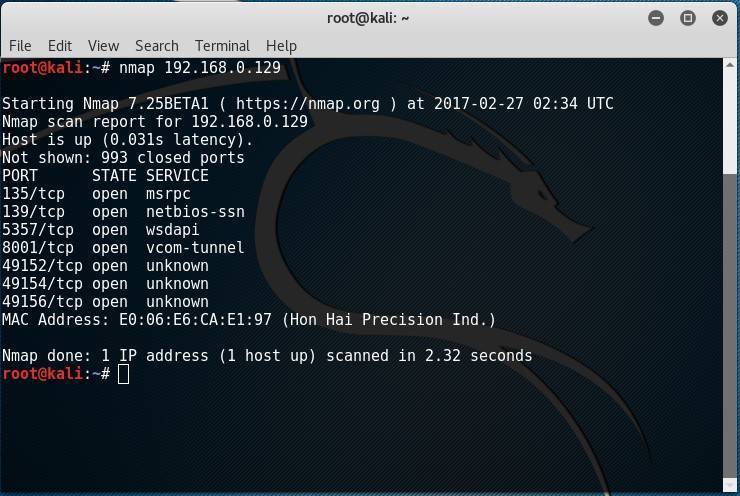

Nachdem wir nun über die erforderliche Dokumentation verfügen, können wir unseren ersten Scan versuchen:

Auf diese Weise erhielten wir Informationen über den Host 192.168.0.129, genauer gesagt über seine offenen Ports, seinen Status und die laufenden Dienste. Eine interessante Tatsache ist, dass Nmap die Ports nicht einzeln scannt, sondern nach dem Zufallsprinzip. Mit dem Parameter „-r“ können wir jedoch eine sequentielle Scanreihenfolge erzwingen.

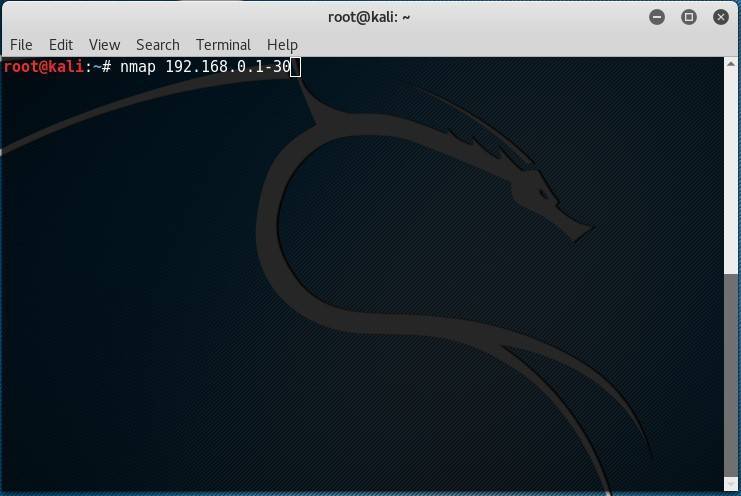

Wir haben den Scan für einen bestimmten Host durchgeführt. Allerdings können wir den Bereich der gescannten Maschinen eingrenzen, indem wir den Bereich auswählen:

Auf diese Weise scannen wir Hosts im Netzwerk aus dem Adressbereich 192.168.0.1 – 192.168.0.30

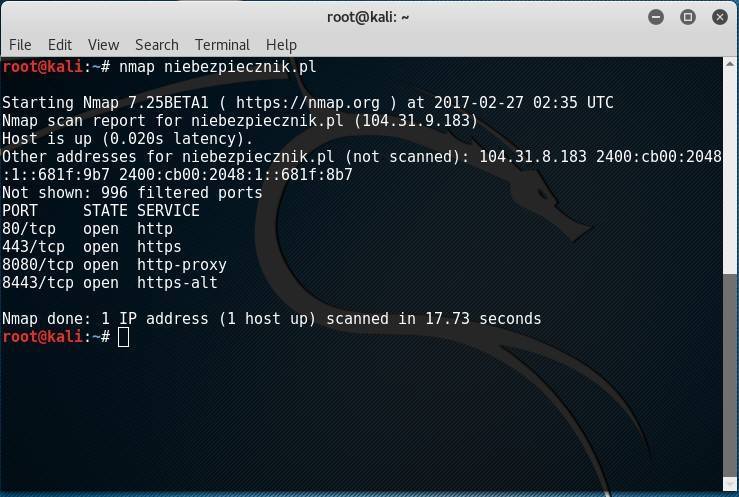

Obwohl dies in unserem Beispiel der Überprüfung Ihres eigenen Netzwerks nicht nützlich sein wird, möchte ich als interessante Tatsache hinzufügen, dass das Programm nmap Domänennamen auflöst. Geben Sie daher anstelle der Adresse/des IP-Adressbereichs den Domänennamen ein:

Dadurch erhalten wir Informationen über den Status der Ports, die auf dem Server betrieben werden, auf dem sich die Website niebezpiecznik.pl befindet

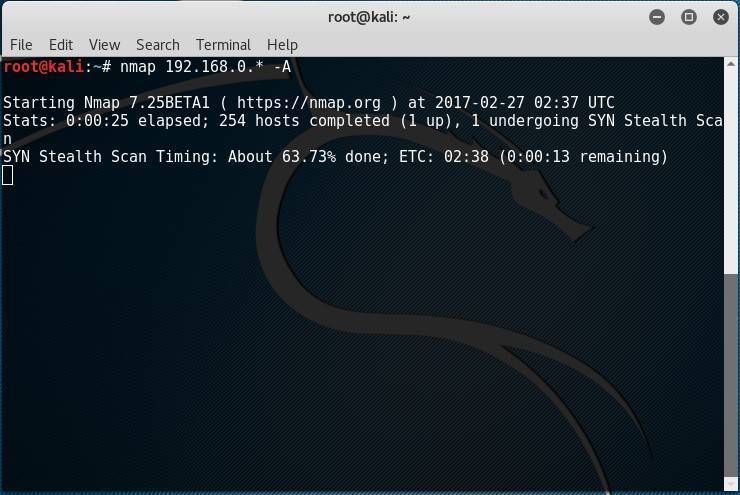

Obwohl es den Anschein hat, dass ein Administrator keine Ports scannen muss, um herauszufinden, was das Betriebssystem darin tut, gibt es Situationen, in denen er dies überprüfen muss, beispielsweise wenn Verkäufer an ihren eigenen Computern arbeiten. Um Ordnung und Sicherheit aufrechtzuerhalten, sollte der Administrator alle in seinem Netzwerk laufenden Betriebssysteme kennen. Dies ist möglich, ohne jeden Raum des Unternehmens durchgehen und jedes Gerät einzeln überprüfen zu müssen.

Übrigens haben wir eine Bestimmung verwendet, die das Scannen aller 255 Hosts durch die Verwendung eines Sternchensymbols in der IP-Adresse ermöglicht. Erwähnenswert ist auch, dass Administratoren aufgrund der Parameter des Betriebssystems häufig eine unerwünschte Maschine im Netzwerk entdecken.

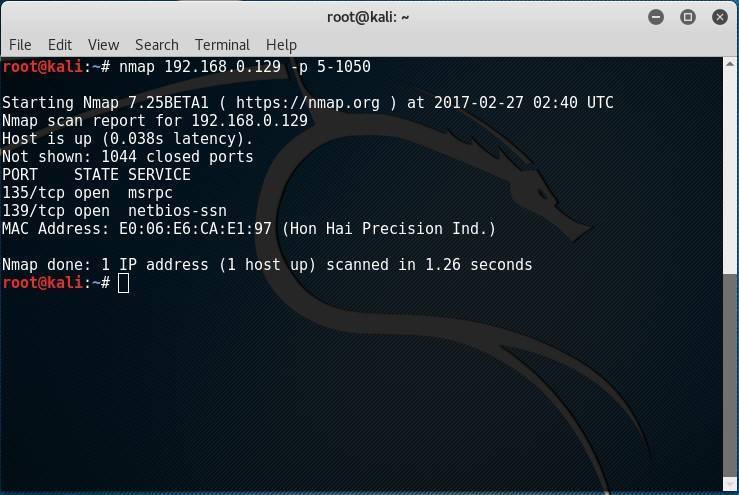

Da wir nun wissen, wie wir einzelne Hosts und eine Reihe von Hosts scannen, geben wir nun den Portbereich an, den wir scannen möchten. Zu diesem Zweck wird der Parameter „-p“ verwendet, nach dem wir den Bereich der gescannten Ports angeben. In unserem Fall sind dies die Ports 5 bis 1050.

Natürlich hindert Sie nichts daran, die vorherigen Befehle zu kombinieren und beispielsweise einen bestimmten Bereich von Ports in einem bestimmten Bereich von Hosts zu scannen.

Erweiterte Scan-Typen und eine vollständige Liste der nmap-Befehle finden Sie unter https://nmap.org/man/pl/index.html

Weitere bekannte Programme dieser Art (in keiner bestimmten Reihenfolge) sind:

- Capsa-frei

- PortScan

- FreePortScanner

- Wütender IP-Scanner

- LanSpy

.. und viele weitere, die sicherlich für Ihre Plattform verfügbar sind.

Zusammenfassend lässt sich sagen, dass unsere Aufgabe als Administrator darin besteht, eine Mindestanzahl an Ports offen zu lassen bzw. die ungenutzten Ports zu blockieren. Es lohnt sich auch, an andere Probleme zu denken, wie z. B. die begrenzte (angemessene) Berechtigungsstufe für bestimmte Anwendungen, die bestimmte Ports verwenden, und die Aktualisierung der Anwendungen selbst unmittelbar nach der Veröffentlichung von Korrekturen/Veröffentlichungen neuer Versionen. Auch die vorbeugende Suche nach neuen Hosts ist wichtig, insbesondere bei Unternehmen mit hoher Mitarbeiterfluktuation oder solchen, deren Sicherheitsrichtlinien das Arbeiten auf eigenen Rechnern erlauben. Netzwerkscans sollten als Routinetätigkeiten betrachtet werden, die dazu beitragen, die Ordnung in der Netzwerkinfrastruktur aufrechtzuerhalten und manchmal Datenverlust oder unbefugten Zugriff auf Ressourcen innerhalb des Netzwerks zu verhindern.

Support Online ist seit 2002 tätig und unterstützt Sie dank seiner Erfahrung bei der Anpassung technologischer Lösungen für Ihr Unternehmen. IT-Beratung ist die Grundlage für die Sicherstellung der Geschäftsentwicklung und die Erlangung eines Wettbewerbsvorteils. Wir empfehlen Ihnen, sich mit unserem Angebot vertraut zu machen .

Quelle:

Eigene Erfahrungen und

https://nmap.org/man/pl/index.html

Krzysztof Parkitny