m Rahmen einer Artikelreihe zu den Grundsätzen sicheren Verhaltens im Internet präsentiere ich:

- typische Angriffe ( Phishing, Ransomware , Spearphishing/Whaling/CEO Fraud, Man-in-the-Middle , DDOS ) – wie man sie erkennt und verhindert,

- Sicherer Betrieb im Webbrowser (https, Zertifikate, Cookies, Plug-Ins)

- Sicherheit von Unternehmensdaten (Gespräche über Geschäftsangelegenheiten, Passwörter, externe Freigabe, Verschlüsselung, physische Sicherheit, BYOD, Datenlöschung).

Heute ein Artikel über Ransomware

Laut GDATA Polska-Daten:„Die Bedrohungslage hat im zweiten Quartal 2020 deutlich zugenommen. Nach Angaben der Sicherheitsexperten von G DATA stieg die Zahl der abgewehrten Cyberangriffe im Vergleich zum ersten Quartal um 154 %. Einer der Haupttreiber dieser Entwicklung ist die COVID-19-Pandemie. Den Mitarbeitern wurde befohlen, wann immer möglich von zu Hause aus zu arbeiten. Cyberkriminelle, die den Lärm in den IT-Abteilungen ausnutzen, haben ihre Aktivitäten erheblich gesteigert.“

Was ist Ransomware?

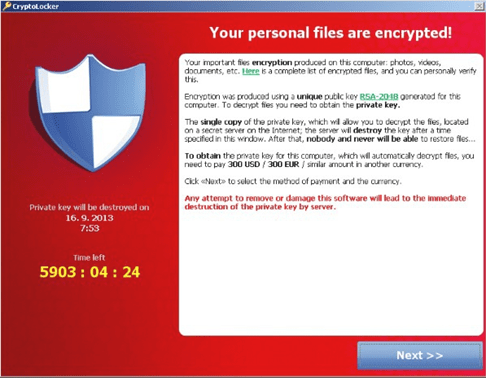

Ransomware – ein Hackerangriff über eine Schadanwendung, die Dateien verschlüsselt oder einen Computer oder ein Smartphone sperrt. Seine Hauptfunktionen sind normalerweise blockiert – Internetzugang, Bildschirmsperre usw. Dann wird auf dem Bildschirm möglicherweise die Information angezeigt, dass die Dateien wiederhergestellt oder das Gerät gegen eine Lösegeldzahlung entsperrt werden kann.

Der Hacker infiziert den Computer mit bösartigem Code, der durch Klicken auf einen E-Mail-Link, Anhang, die Installation illegaler Software, eine gefälschte Website oder Office-Makros übermittelt wird.

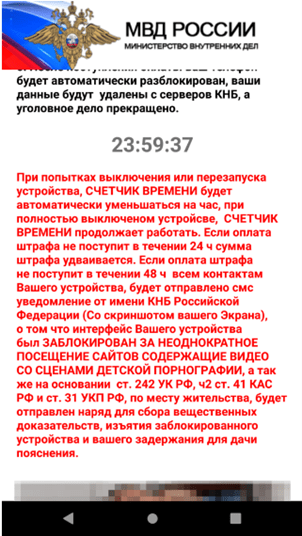

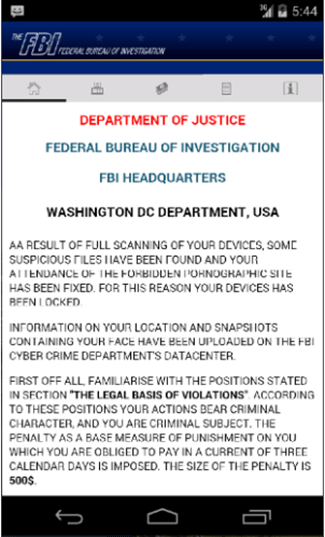

In letzter Zeit (Oktober 2020) häufen sich Angriffe auf Mobiltelefone. In diesem Fall wird der Telefonbildschirm mit einem Fenster überdeckt, das Informationen über unser Vergehen, die Bestrafung und die Aufhebung der Sperre enthält – natürlich nach Zahlung der Gebühr.

Quelle: https://www.fortinet.com/blog/threat-research/locker-an-android-ransomware-full-of-surprises

Wie erkennt man Ransomware?

Der Angriff beginnt normalerweise mit der Zustellung einer E-Mail-Nachricht, die sich als bekannte Dienste ausgibt (Phishing). Auch über illegale Software oder speziell präparierte Links und Werbebanner können schädliche Inhalte auf dem Gerät installiert werden. Ohne die Absichten des Hackers zu kennen, ist es unmöglich zu unterscheiden, um welche Art von Angriff es sich handelt (Phishing oder Ransomware). Die E-Mail enthält einen Link oder Anhang mit schädlichem Inhalt, der Ihren Computer infiziert. Da ein Angriff auf ein Mobiltelefon schwer zu erkennen ist, verlagern Hacker ihre Aktivitäten auf diesen Bereich. Das Hacken wird dadurch erleichtert, dass Unternehmen kein großes Interesse an der Sicherheit von Smartphones haben. Normalerweise schenken sie Computern mehr Aufmerksamkeit.

Besondere Aufmerksamkeit sollten Sie verdächtigen E-Mails schenken. Wie erkennt man sie?

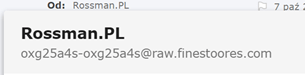

- Die Nachricht wird versuchen, Ihre Emotionen zu wecken – den Wunsch, leicht Geld zu verdienen, Mitgefühl, anderen zu helfen, Teil einer Gemeinschaft zu sein, eine Sicherheitsbedrohung („Sie haben gewonnen!“, „Ihr Konto wurde gesperrt!“, „Ihre Abonnements verlängern“) „, „xyz teilt das Dokument“);

- Um die Glaubwürdigkeit zu gewährleisten, gilt dies in der Regel für Ihnen bekannte Dienstleister (Kurierunternehmen, Banken, Geschäfte, Google, Microsoft, Facebook usw.);

- Um Ihre Wachsamkeit zu beruhigen, wird es zeitlich begrenzt sein, z. B. „letzter Tag der Aktion“, „Ihr Konto läuft morgen ab“ usw.;

- Es kann praktisch alles betreffen: Lieferung, unbezahlte Rechnungen, Software-Updates, Lizenzablauf, Lotteriegewinne, Gehaltserhöhung, Erbschaft, Hilfe für Bedürftige;

- kann grammatikalische Fehler und Irrtümer enthalten, z. B. falsche Daten oder Grafiken;

- Sie müssen jede Nachricht mit Misstrauen behandeln.

Wie schützen Sie sich vor Ransomware-Angriffen?

- Klicken Sie nicht auf unbekannte Links oder Werbebanner.

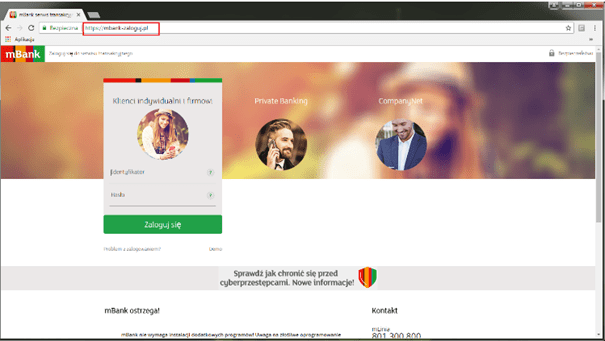

- Überprüfen Sie, ob die Website den richtigen Domainnamen, das https://-Protokoll und ein gültiges Zertifikat verwendet.

- Verwenden Sie keine P2P-Websites, die am häufigsten zum Teilen illegaler Inhalte oder Torrents verwendet werden. Verwenden Sie keine Websites mit Inhalten für Erwachsene.

- Wenn Sie nicht sicher sind, ob ein bestimmter Link an die richtige Stelle führt, fahren Sie mit der Maus darüber oder halten Sie Ihren Finger länger auf Ihrem Mobilgerät – Sie erfahren, wohin er Sie tatsächlich weiterleiten kann.

- Öffnen Sie keine E-Mails von unbekannten Absendern. Auch wenn die Nachricht glaubwürdig erscheint, ihr Inhalt aber verdächtig ist, z. B. eine Anfrage zur Überweisung auf ein unbekanntes Konto – lassen Sie dies von Ihrem Vorgesetzten abklären oder wenn Sie den Absender kennen – fragen Sie ihn oder rufen Sie ihn an. Es könnte sich herausstellen, dass sein Postfach von einem Hacker übernommen wurde und er es noch nicht weiß;

- Laden Sie keine ausführbaren Dateien herunter (.exe, .vbs, .scr);

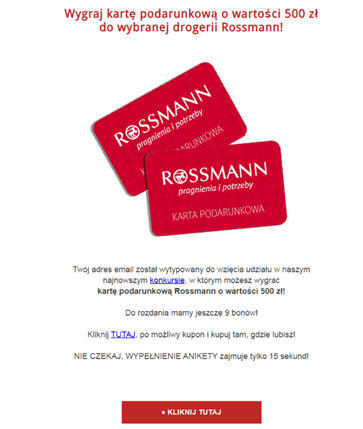

- die Aktivierung von Makros in Office-Programmen verbieten;

- Denken Sie daran, sich vor dem Schließen des Programms oder Browsers von der aktiven Sitzung abzumelden.

- Verwenden Sie Lesezeichen in Ihrem Browser – Sie werden sicher sein, dass Sie den richtigen Link zur Anwendung/Website verwenden:

- Verwenden Sie Antivirensoftware.

- Aktualisieren Sie Ihre Software, insbesondere Antivirensoftware, aber achten Sie auf Programme, die sich als bekannte Dienste ausgeben.

- Erstellen und sichern Sie Backups auf externen Medien. Typischerweise verschlüsselt ein Ransomware-Angriff die Daten, auf die Sie zugreifen. Wenn sie sich auf einem Band oder einem nicht angeschlossenen USB-Laufwerk befinden, werden sie nicht beschädigt;

- Verwenden Sie unterschiedliche Passwörter für verschiedene Websites/Dienste.

- Ändern Sie Ihr Passwort und verwenden Sie komplexe Passwörter (Kleinbuchstaben, Großbuchstaben, Sonderzeichen) und/oder lange (12 Zeichen und mehr), verwenden Sie Programme, um sich schwierige Passwörter zu merken;

- Verwenden Sie mehrere Authentifizierungsmethoden (2FA, MFA ).

- Geben Sie Ihre personenbezogenen Daten nicht weiter, wenn dies nicht erforderlich ist.

- Achten Sie auf Social Engineering – Versuche, vertrauliche Informationen von Ihnen zu erpressen, z. B. in sozialen Medien oder Telefongesprächen;

- Achten Sie auf verkürzte Links (z. B. bit.ly), diese können zu gefährlichen Inhalten führen.

Zusätzliche Empfehlungen für Smartphone-Nutzer:

- Installieren Sie nur bewährte und zuverlässige Anwendungen. Derzeit sind selbst firmeneigene Stores wie Google Play oder Apple Store keine völlig zuverlässige Quelle. Vor der Installation können Sie die Website des Softwareherstellers überprüfen. Installieren Sie niemals Anwendungen von außerhalb offizieller Kanäle (Stores);

- Klicken Sie nicht auf Werbung oder unbekannte Links;

- Seien Sie vorsichtig mit Anwendungen, die eine Verbindung zu sozialen Medien herstellen – diese könnten Ihre Daten stehlen;

- Antivirenprogramm installieren;

- Verwenden Sie eine Telefonsperre, z. B. PIN oder Fingerabdruck.

Was tun, wenn Ihr Computer blockiert ist und ein Lösegeld verlangt wird?

- Schalten Sie den Computer so schnell wie möglich aus. Sie können den Netzschalter lange drücken.

- Trennen Sie den Computer von Strom, Ethernet, externen Laufwerken, Speicherkarten usw.;

- Melden Sie das Problem umgehend Ihrem Vorgesetzten und der IT-Abteilung.

- Wenn Sie den Verdacht haben, dass das Unternehmen E-Mails erhält, die zu einem Angriff führen könnten, melden Sie dies der IT-Abteilung und Ihrem Vorgesetzten.

- Zahlen Sie nicht das Lösegeld.

Was tun, wenn Ihr Smartphone gesperrt ist und ein Lösegeld verlangt wird?

- schalte das Handy aus;

- Entfernen Sie die Speicherkarte, falls eine installiert ist.

- informieren Sie die IT-Abteilung und Ihren Vorgesetzten;

- Zahlen Sie nicht das Lösegeld.

Ransomware-Angriffe sind seit mehreren Jahren bekannt. In letzter Zeit gab es keine Berichte über große Verluste für Unternehmen, die durch verschlüsselte Dateien verursacht wurden. Dies bedeutet jedoch nicht, dass wir die damit verbundene Gefahr vergessen können. Expertenmeinung zufolge werden Angriffe zunehmen, sie können jedoch auch an anderen Orten auftreten, z. B. auf Mobiltelefonen. Wo die Sicherheit noch nicht so weit fortgeschritten ist.

Das schwächste Glied im Prozess des Schutzes vor Hackern ist der Mensch. Durch die Schulung der Mitarbeiter im Bereich Cybersicherheit verringert sich die Anfälligkeit des Unternehmens gegenüber Bedrohungen, die in der digitalen Welt lauern.

Wir empfehlen Ihnen, die Registerkarte in unserem Angebot zu lesen – CYBERSECURITY TRAINING . Unsere Schulung richtet sich an alle Unternehmen, die die Aufmerksamkeit ihrer Mitarbeiter steigern möchten. Die Zahl der Cyberangriffe nimmt ständig zu. Lassen Sie nicht zu, dass sie eine Bedrohung für Ihr Unternehmen darstellen.

Maciej Ochal

Microsoft-Administrator und Trainer bei Support Online