m Rahmen einer Artikelreihe zu den Grundsätzen sicheren Verhaltens im Internet präsentiere ich:

- Typische Angriffe (Phishing, Ransomware , Spear Phishing/Whaling/CEO Fraud, Man-in-the-Middle, DDOS) – wie man sie erkennt und verhindert,

- Sicherer Betrieb im Webbrowser (https, Zertifikate, Cookies, Plug-Ins)

- Sicherheit von Unternehmensdaten (Gespräche über Geschäftsangelegenheiten, Passwörter, externe Freigabe, Verschlüsselung, physische Sicherheit, BYOD, Datenlöschung),

Heute ein Artikel über Spear-Phishing/Whaling

Im Jahr 2018 gingen beim FBI über 351.000 Berichte über Angriffe ein, die zu Verlusten von über 2,7 Milliarden US-Dollar führten .

Quelle: https://www.europol.europa.eu/newsroom/news/focus-ceo-fraud

Spear-Phishing ist eine Art Phishing-Angriff. Zur Erinnerung: Normales Phishing ist ein Angriff, der darauf abzielt, Daten zu erpressen. Schauen Sie sich den Artikel an: https://www.support-online.at/phishing-badz-czujny/

Bei einem Phishing-Angriff versendet der Hacker E-Mails mit dem Ziel, Anmeldedaten an Systeme zu erpressen oder installiert durch Klicken auf einen Link Schad- oder Spyware. Die Nachricht kommt von einer Adresse, die Vertrauen wecken soll. Oft handelt es sich dabei nur um einen Trick, da das E-Mail-Programm nur einen Teil der Informationen zum Absender anzeigt. Die tatsächliche Adresse verbirgt sich hinter dem Anzeigenamen.

Die E-Mail enthält einen Link, einen Anhang mit schädlichem Inhalt oder eine Weiterleitung auf eine gefälschte Website. Sehr ähnlich dem, mit dem Sie sich täglich bei Diensten anmelden.

Im Gegensatz zum herkömmlichen Phishing handelt es sich beim Spear-Phishing um einen gezielten und personalisierten Angriff. Der Angreifer bereitet sich darauf vor, indem er so viele Informationen wie möglich über das zukünftige Opfer sammelt. Er sammelt persönliche Informationen aus öffentlich zugänglichen Quellen, z. B. in einer Suchmaschine, auf der Website des Unternehmens, aus sozialen Medien (Facebook, LinkedIn, Snapchat und allen anderen), von Freunden, sogar im Mülleimer neben dem Unternehmen. Dann kontaktiert es eine Person oder eine Personengruppe und versucht, eine Aktion (z. B. Geldtransfer, Auskunft) zu erzwingen. Bei einer anderen Form des Angriffs rechnet er mit einer Reaktion – er beginnt ein Gespräch, um Interesse zu wecken. Das Ziel des Angriffs ist meist finanzieller oder technologischer Diebstahl – das Geschäftsgeheimnis eines Unternehmens. Dies kann ein Fehlverhalten der Konkurrenz sein, um sich einen Marktvorteil zu verschaffen.

Eine Variante des Spear-Phishing- Angriffs ist Whaling , auch CEO Fraud oder auf Polnisch „CEO-Angriff“ genannt.

In diesem Fall zielt der Hacker auf Personen ab, die hohe Positionen im Unternehmen innehaben oder direkten Kontakt zu ihnen haben – den Hauptbuchhalter, den Assistenten. Diese Personen haben Entscheidungsbefugnis im Unternehmen.

Präsidenten und Manager großer Unternehmen haben so enge Zeitpläne und sind so sehr mit organisatorischen Überlegungen beschäftigt, dass es ihnen in einem kritischen Moment möglicherweise an Vorsicht mangelt – sie klicken auf einen Link oder zeigen verdächtige Inhalte an.

Wenn die Belohnung groß ist, können die Mittel zur Erreichung des Ziels sehr ausgeklügelt sein.

Die Daten von Amazon-Chef Jeff Bezos wurden von seinem Telefon heruntergeladen, als er auf What’s App ein Video abspielte, das er vom Prinzen von Arabien, mit dem er zusammengearbeitet hatte, erhalten hatte. Trotz entsprechender Sicherheitsmaßnahmen im Unternehmen scheiterte der Mann in höchster Position.

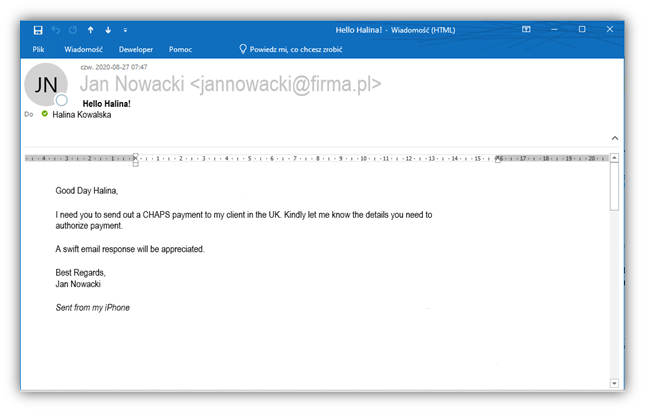

Bei einem typischen Whaling-/CEO-Betrugsangriff wird dem Empfänger vorgetäuscht, dass er oder sie vom Präsidenten/Eigentümer des Unternehmens kontaktiert wird. Der Angreifer wählt einen Moment, in dem die Person, als die er sich ausgibt (z. B. der Firmenchef), nicht im Büro ist. Solche Informationen können über die Website des Unternehmens oder über soziale Medien abgerufen werden. Er kann das Unternehmen auch beobachten. Manchmal fügt er auch hinzu, dass der Kontakt zu ihm schwierig sei und nur per E-Mail erreichbar sei, damit das getäuschte Opfer nicht versehentlich seinen echten Chef anruft.

In der Finanzversion des Angriffs gibt sich der Hacker als CEO aus und bittet um einen schnellen Transfer. Wenn der Buchhalter Zweifel hat und auf die E-Mails der Kriminellen antwortet, kann er ihr auch antworten und so versuchen, seine Wachsamkeit noch einmal zu verringern.

Spear Phishing/Whaling/CEO Fraud – wie erkennt man einen Angriff?

- Sie erhalten eine E-Mail-, Telefon- oder SMS-Nachricht von oder mit Bezug auf eine wichtige Person im Unternehmen;

- Der Angreifer nutzt Beobachtung – eine Situation, in der die Person aufgrund einer Reise nicht im Unternehmen ist und den Vorgang nicht ohne zusätzlichen Aufwand (z. B. Telefonkontakt) bestätigen kann;

- Sie werden aufgefordert, eine dringende Aktion durchzuführen, z. B. eine Überweisung oder eine Änderung der Kontonummern.

- die Nachricht kann Grammatik- und Syntaxfehler enthalten;

- die E-Mail ist oft auf Englisch verfasst;

- Die Nachricht ist lakonisch, oberflächlich oder im Gegenteil, es wird versucht, ein Gespräch zu beginnen, um Ihre Wachsamkeit zu verringern.

HINWEIS – Eine Nachricht kann von einer echten Adresse gesendet werden, nachdem tatsächlich der Zugriff auf die Mailbox einer Ihnen bekannten Person übernommen wurde, z. B. nach dem Diebstahl eines Telefons oder Computers, einem Hackerangriff oder dem Diebstahl eines Passworts.

Wie kann man sich verteidigen?

- Informieren Sie das Führungspersonal – Personen, die das Unternehmen leiten und Zugang zu seinen Geheimnissen haben, sollten sich darüber im Klaren sein, dass sie um ein Vielfaches anfälliger für Angriffe sind als ein normaler Mitarbeiter. Ihre Aktivitäten können sowohl physisch als auch auf einfachere Weise verfolgt werden – online, über Phishing-E-Mails, soziale Medien und die Website des Unternehmens.

- Geben Sie keine privaten Informationen weiter. Daten wie Geburtstag, Interessen und Verbindungen können genutzt werden, um Vertrauen zu schaffen und so den Angriff zu erleichtern.

- Wenn eine Person in einer hohen Position einen Social-Media-Account haben möchte, sollte dieser nur privat, von unternehmensbezogenen Ereignissen getrennt und nicht öffentlich zugänglich sein.

- Machen Sie die Bestätigung wichtiger Vorgänge, z. B. finanzieller Art, durch zwei Personen erforderlich.

- Markieren Sie E-Mails, die von außerhalb der Organisation kommen (z. B. „Achtung! Externe Nachricht!“).

- Wenn Sie Zweifel an der Authentizität des E-Mail-Inhalts haben, bestätigen Sie den Inhalt, indem Sie die Person, die die E-Mail geschrieben hat, über einen anderen Kanal (z. B. telefonisch) kontaktieren.

Denken Sie außerdem an die allgemeineren Regeln im Artikel über Ransomware ( https://www.support-online.at/bezpieczenstwo-w-cyfrowych-swiecie-ransomware-2020/ ), darunter:

- Klicken Sie nicht auf unbekannte Links oder Werbebanner.

- Verwenden Sie keine P2P-Websites, die am häufigsten zum Teilen illegaler Inhalte und Torrents verwendet werden.

- Verwenden Sie keine Websites mit Inhalten für Erwachsene.

- Öffnen Sie keine E-Mails von unbekannten Absendern.

- Laden Sie keine ausführbaren Dateien herunter (.exe, .vbs, .scr).

- Verwenden Sie Antivirensoftware.

- Aktualisieren Sie Ihre Software, insbesondere Antivirensoftware, aber achten Sie auf Programme, die sich als bekannte Dienste ausgeben.

- Verwenden Sie unterschiedliche Passwörter für verschiedene Websites/Dienste.

- Verwenden Sie mehrere Authentifizierungsmethoden (2fa, mfa ).

- Geben Sie Ihre personenbezogenen Daten nicht weiter, wenn dies nicht erforderlich ist.

Support Online bietet als IT-Unternehmen mit langjähriger Erfahrung neben der IT-Betreuung auch Cybersicherheitsschulungen an . Unbewusste Mitarbeiter sind ein leichtes Ziel für einen Hacker. Zögern Sie daher nicht und schauen Sie sich unser Angebot an. Durch die Zusammenarbeit mit unseren Kunden wissen wir genau, worauf es bei der Schulung zu achten gilt. Auch Anti-Phishing-Tests sind eine gute Idee – Sie möchten mehr wissen? Klicken Sie hier .

Wir laden Sie auch zur Zusammenarbeit im Bereich IT-Dienstleistungen ein – unser Angebot ist auf Unternehmen (kleine, mittlere und große Unternehmen) zugeschnitten.

Maciej Ochal

Microsoft-Administrator und Trainer bei Support Online