Dieser Artikel widmet sich Themen rund um den sicheren Datentransfer innerhalb des Unternehmens und von anderen Standorten aus. Mobilität ist heutzutage ein wichtiger Faktor für die Entwicklung von Unternehmen. Die beschriebene Lösung hat erhebliche Auswirkungen auf die Kommunikationsfähigkeit sowie deren Qualität und Sicherheit.

Gehen Sie folgendermaßen vor, um ein verschlüsseltes virtuelles privates Netzwerk zu erstellen:

- Authentifizieren Sie beide Kommunikationspartner untereinander mit einer der folgenden Methoden:

- Passwort, das beiden Parteien bekannt ist (gemeinsames Geheimnis) – wird bei der Konfiguration verwendet,

- RSA-Signaturen (wir tauschen öffentliche Schlüssel manuell aus),

- X.509-Zertifikate (die universellsten),

- Einrichtung eines sicheren Kanals für IKE-Zwecke namens ISAKMP SA (Security Associacion),

- Sichere Vereinbarung kryptografischer Schlüssel und IPsec-Tunnelparameter,

- Mögliche Neuverhandlungen in bestimmten Abständen.

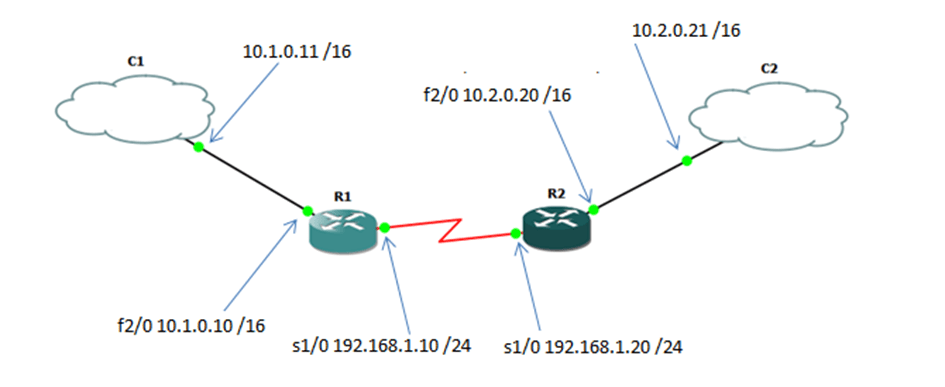

Abbildung 1 C1-Computer, C2-Computer.

Die Konfiguration der Router R1 und R2 in Abbildung 1 ist wie folgt:

- Im Router R1:

R1>enable

R1#Terminal konfigurieren

Geben Sie Konfigurationsbefehle ein, einen pro Zeile. Beenden Sie mit CNTL/Z.

R1(config)#crypto isakmp-Richtlinie 1

R1(config-isakmp)#hash md5

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#exit

R1(config)#crypto isakmp-Schlüssel zaq12wsx-Adresse 192.168.1.20

R1(config)#crypto ipsec transform-set transform esp-des esp-md5-hmac

R1(cfg-crypto-trans)#exit

R1(config)#crypto Map Map 1 ipsec-isakmp

% HINWEIS: Diese neue Kryptozuordnung bleibt bis zu einem Peer deaktiviert

und eine gültige Zugriffsliste wurden konfiguriert.

R1(config-crypto-map)#peer 192.168.1.20 festlegen

R1(config-crypto-map)#set transform-set transform

R1(config-crypto-map)#match Adresse 100

R1(config-crypto-map)#exit

R1(config)#access-list 100 erlauben IP 10.1.0.0 0.0.255.255 10.2.0.0 0.0.255.255

R1(config)#Schnittstelle f2/0

R1(config-if)#Krypto-Map-Map

R1(config-if)#

*12. Juni 16:47:33.719: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP ist EIN

R1(config-if)#exit

- Im Router R2 :

R2>enable

R2#Terminal konfigurieren

Geben Sie Konfigurationsbefehle ein, einen pro Zeile. Beenden Sie mit CNTL/Z.

R2(config)#crypto isakmp-Richtlinie 1

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#exit

R2(config)#crypto isakmp-Schlüssel zaq12wsx-Adresse 192.168.1.10

R2(config)#crypto ipsec transform-set transform esp-des esp-md5-hmac

R2(cfg-crypto-trans)#exit

R2(config)#crypto Map Map 1 ipsec-isakmp

% HINWEIS: Diese neue Kryptozuordnung bleibt bis zu einem Peer deaktiviert

und eine gültige Zugriffsliste wurden konfiguriert.

R2(config-crypto-map)#peer 192.168.1.10 festlegen

R2(config-crypto-map)#set transform-set transform

R2(config-crypto-map)#match Adresse 100

R2(config-crypto-map)#exit

R2(config)#access-list 100 erlauben IP 10.2.0.0 0.0.255.255 10.1.0.0 0.0.255.255

R2(config)#interface f2/0

R2(config-if)#Krypto-Kartenkarte

R2(config-if)#

*12. Juni 16:47:33.719: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP ist EIN

R2(config-if)#exit

Die Konfiguration der Zugriffsliste 100 stellte die IP-Adressen der Netzwerke bereit, die über den mit R1 und R2 erstellten Tunnel eine Verbindung herstellen. Daher wurden die Adressen für die Hosts entsprechend festgelegt:

- C1: 10.1.0.11 mit Maske 255.255.0.0 und Gateway 10.1.0.10, die Adresse der R1 FastEthernet-Schnittstelle, mit der C1 verbunden war.

- C2: 10.2.0.21 mit Maske 255.255.0.0 und Gateway 10.2.0.20, die Adresse der FastEthernet R2-Schnittstelle, mit der C2 verbunden war.

Auf diese Weise konfigurierte Geräte und Computer stellen die Kommunikation her und schaffen ein virtuelles privates Netzwerk:

R1#show crypto isakmp sa

dst src state conn-id-slot

192.168.1.20 192.168.1.10 QM_IDLE 1 0

Das oben aufgeführte Netzwerk kann mithilfe von Zugriffslisten entsprechend gefiltert und priorisiert werden. Verwenden Sie beispielsweise den Befehl auf beiden Routern:

access-list 100 deny tcp any any eq ftp

Zugriffsliste 100 deny tcp any eq ftp-data any

Zugriffsliste 100 erlaubt TCP 10.1.0.0 0.0.255.255 10.2.0.0 0.0.255.255

Prioritätsliste 10 Protokoll IP High UDP 53

Dank dieser Priorisierung hat die UDP-Datenübertragung die höchste Priorität im Netzwerk und die Daten werden zuerst gesendet. Dies führt zu einer Netzwerkleistung. Übertragene Daten, die nicht in der Prioritätsliste enthalten sind, werden in die Warteschlange gestellt, bis die Daten mit der höchsten Priorität übertragen werden, was ebenfalls schädlich für das Netzwerk sein kann. Pakete mit einer niedrigeren Priorität werden in die Warteschlange gestellt und während die Daten mit der höchsten Priorität gesendet werden, warten die anderen.

Es gibt viele Möglichkeiten, Prioritäten zu setzen, darunter: CQ, d. h. Custom Queueing, und CBWFQ, d. h. klassenbasiertes WFQ (am effizientesten, erfordert aber viel mehr Rechenleistung).

Support Online bietet umfassende IT-Services , darunter: zur Absicherung des Firmennetzwerks. Eine sichere Datenübertragung ist die Grundlage für das Funktionieren jeder Organisation. Wenn Sie an einer schrittweisen VPN-Konfiguration interessiert sind , kontaktieren Sie uns bitte. Wir helfen Ihnen gerne weiter! Registerkarte „Kontakt“ – klicken Sie HIER .

Paweł Jaroszewicz

IT-Manager bei Support Online